Sekarang saya lanjutkan sharing materi dari presentasi US-CERT pada acara AP-CERT AGM 2016. Pada tulisan sebelumnya telah disampaikan tentang pengananan insiden keamanan. Selanjutnya tim US-CERT menyampaikan salah satu kasus insiden yang pernah ditangani, yaitu kasus OPM Hack. OPM (Office of Personel Management) adalah kantor yang melakukan rekruitmen dan mengelola SDM di kantor pemerintahan di USA. Pada bulan Maret 2014, OPM melaporkan telah terjadi peretasan terhadap database mereka. Kemudian pada bulan Juni 2015 juga dilaporkan kembali terjadi peretasan di OPM.

Informasi yang dicuri oleh hacker adalah Personally Identifiable Information (PII) seperti nama, alamat, tempat tanggal lahir serta nomor social security karyawan PNS di USA. Dilaporkan sekitar 21 juta data karyawan dicuri. US-CERT melakukan penyidikan dan pendampingan terhadap kasus ini. US-CERT juga menyarankan OPM untuk meningkatkan keamanan datanya. US-CERT menggunakan tools seperti Einstein untuk mendeteksi serangan.

US-CERT juga melakukan digital forensic terhadap berbagai barang bukti digital. Dari hasil forensik ini ditemukan bahwa penyerang menggunakan tools yang cukup canggih yang pernah ditemukan pada kasus penyerangan APT (Advance Persistent Threat). Diantaranya tools remote access dan lateral movement. Selanjutnya US-CERT mengeluarkan IOC (Indicators of Compromise) yang digunakan untuk menambah signature Einstein. IOC ini juga dishare ke berbagai pihak untuk mencegah terjadinya serangan serupa.

Common Mistake

Selanjutnya disampaikan beberapa kesalahan yang sering terjadi pada proses penanganan insiden, diantaranya:

Terburu-buru melakukan proses mitigasi

- Akibatnya adalah hilangnya beberapa barang bukti seperti data pada memory

- Penyerang akan menyadari bahwa serangannya terdeteksi dan berusaha menghilangkan jejak

Terburu-buru dalam proses identifikasi penyerang

- melakukan ping, nslookup dan browsing terhadap ip penyerang seringkali membuat penyerang sadar bahwa alamat IPnya terdeteksi

Terburu-buru melakukan blok terhadap infrastruktur penyerang

- Penyerang dapat segera merubah IP C2 servernya, sehingga menyulitkan kita untuk mengumpulkan barang bukti

Terburu-buru melakukan reset password

- Penyerang umumnya meretas tidak hanya satu akun,

Tidak mengumpulkan data log

- Pelajari jenis log apa yang penting dan dibutuhkan pada proses investigasi

- Simpan log minimal selama 1 tahun

Langkah Pengamanan

US-CERT menyarankan beberapa langkah berikut untuk meningkatkan keamanan sistem:

Segmentasi jaringan:

- Segmentasi akan dapat mengurangi risiko yang timbul dari sebuah insiden

- Sebaiknya pisahkan jaringan admin dengan jaringan operasional, dengan melakukan physical control dan vlan

User akun biasa

- Seringkali penyerang melakukan exploit pada user akun biasa. Jarang ditemukan serangan yang dimulai pada akun admin

- Lakukan pembatasan hak akses user

- Gunakan two-factor authentication

- Dapat mengurangi dampak serangan (lateral movement)

Network Visibility

- Perhatikan tentang retention dan verbosity jaringan

- Lakukan analisa flow based (Netflow)

- Lakukan capture paket dengan DPI

Keamanan Server

- lakukan hardening

- Hapus layanan, aplikasi maupun hak akses yang tidak diperlukan

- Selalu update sistem operasi

- Tinggalkan paradigma ketakutan untuk tidak mau update karena takut merubah sistem yang sudah berjalan degnan baik

Edukasi

- tingkatkan kesadaran akan keamanan informasi

- tingkatkan kompetensi tim

- Selalu ikuti perkembangan ancaman keamanan

- Lakukan pengujian internal seperti internal phishing test

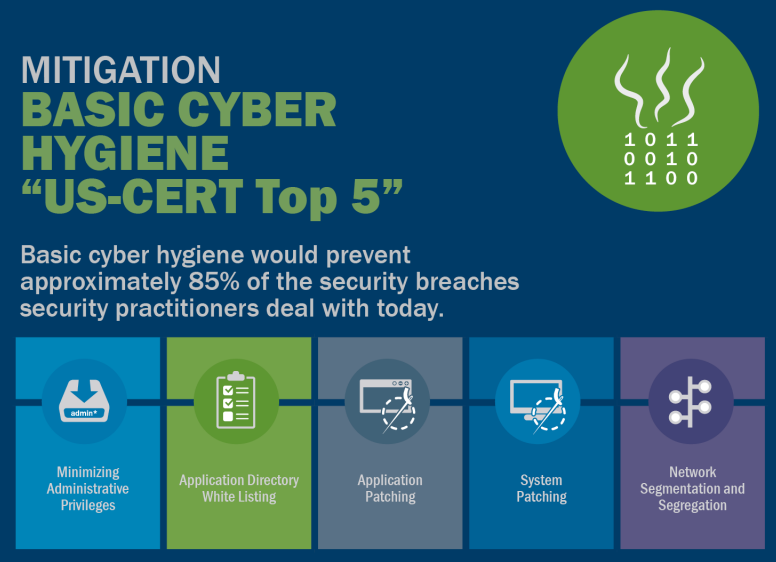

Selain itu ada juga standar keamanan yang disebut Basic Cyber Hygiene. Ini adalah 5 standar keamanan mendasar yang harus dilakukan. Menurut US-CERT bila 5 hal ini diterapkan maka sekitar 85% serangan dapat dicegah. 5 Basic cyber hygiene adalah:

- Minimalisasi hak akses admin

- Lakukan whitelisting terhadap direktori aplikasi

- Lakukan patching aplikasi

- Lakukan patching sistem

- Lakukan segmentasi dan segregasi jaringan

Semoga bermanfaat!

tentang kasus peretasan OPM

https://en.wikipedia.org/wiki/Office_of_Personnel_Management_data_breach