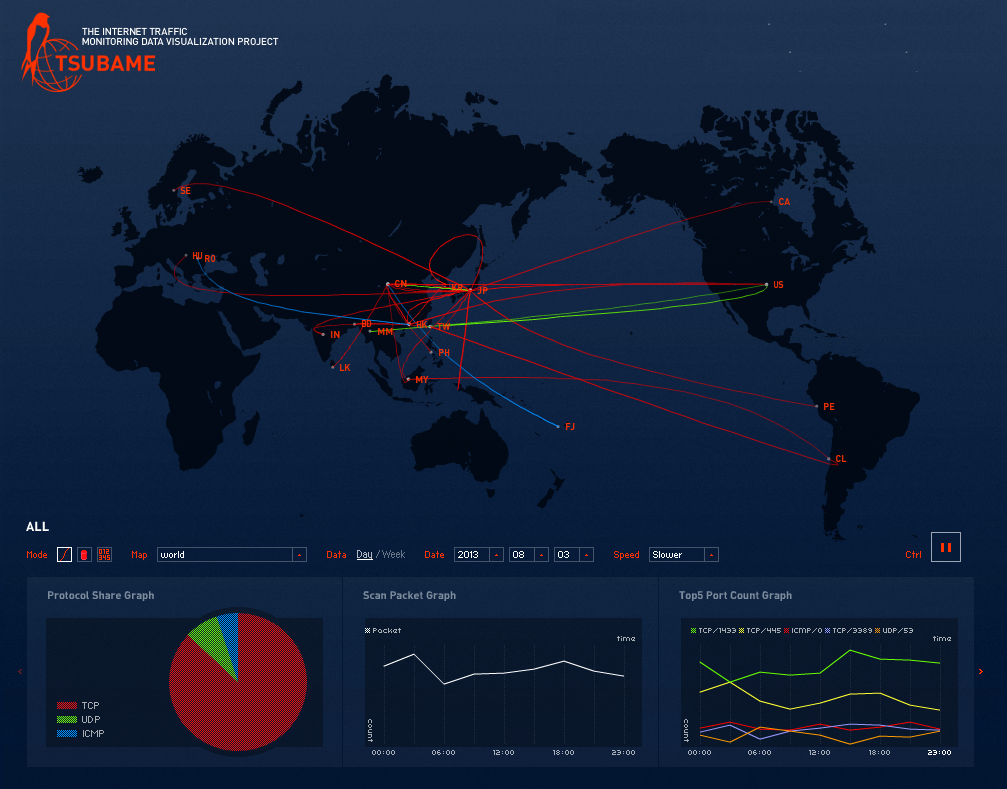

Salah satu materi favorit saya pada acara APCERT AGM 2016 adalah Workshop Tsubame. Tsubame adalah sebuah tools yang digunakan para member APCERT untuk melakukan analisa tren keamanan internet. Tools ini mengumpulkan data dari berbagai sensor, kemudian melakukan analisa dan menampilkan data tersebut dalam sebuah dashboard. Data-data ini dapat digunakan untuk mengetahui trend serangan, tren infeksi dll.

Tools ini mulai digunakan sejak tahun 2007. Saat ini telah ada 20 negara yang menggunakan tsubame. Jumlah sensornya ada 62 sensor. Nama tsubame sendiri adalah nama sebuah burung dalam bahasa Jepang. Kalo menurut Wiki, nama indonesianya burung layang-layang asia, kalo nama inggrisnya Barn Swallow.

Jenis trafik yang ditangkap oleh sensor adalah berbagai jenis trafik mencurigakan (malicious) yang ditujukan ke alamat IP sensor. Menurut data yang terkumpul dari bulan Januari 2015 – Juli 2016, sensor Tsubame paling banyak menerima data pada 5 port berikut:

- 23/TCP (Telnet)

- 53413/UDP

- 1433/TCP (MSSQL)

- ICMP

- 445/TCP(Microsoft-ds)

Jumlah trafik ke port 23/TCP Telnet hampir mencapai 20% dari trafik keseluruhan yang diterima sensor. Data ini menunjukan scanning dan aktifitas serangan seperti dictionary attack cukup besar. Tim dari Jepang juga menemukan beberapa kasus dimana banyak perangkat Hardware yang terinfeksi malware. Misalnya alat yang digunakan pada solar power. Setelah dihack, perangkat ini diduga digunakan untuk melakukan serangan DDoS ke power grid.

Kasus lainnya adalah infeksi malware pada modem LTE. Modem-modem ini banyak ditemukan pada mesin otomat (vending machine). Setelah dibobol modem-modem ini juga diduga digunakan untuk melakukan serangan DDoS. Kasus lainnya adalah infeksi malware pada perangkat gateway.

Kemudian pada workshop ini diajarkan juga tentang serangan DNS water Torture. Ini adalah serangan yang melakukan exploit pada open resolver DNS. Selanjutnya open resolver ini akan digunakan untuk mengirim DNS Query dalam jumlah besar ke DNS authoritative server. Tujuannya adalah untuk membuat server DNS tersebut mati. Serangan ini biasanya menggunakan port 53/UDP.

Kasus lainnya adalah serangan pada perangkat SCADA. Indikasinya adalah peningkatan trafik pada port 5006/UDP dan 5007/TCP. Kedua port ini banyak digunakan perangkat PLC. Dalam proses analisa kita dapat menggunakan layanan Shodan. Layanan ini dapat menemukan perangkat yang terhubung ke Internet, termasuk perangkat SCADA dan PLC. Tren lainnya adalah meningkatnya serangan pada perangkat seperti mobile router, CCTV, PLC, Webcam dan IPCam.

Semoga Bermanfaat!

Tentang Tsubame:

https://www.jpcert.or.jp/english/tsubame/

http://www.apcert.org/about/structure/tsubame-wg/

tentang shodan: