-

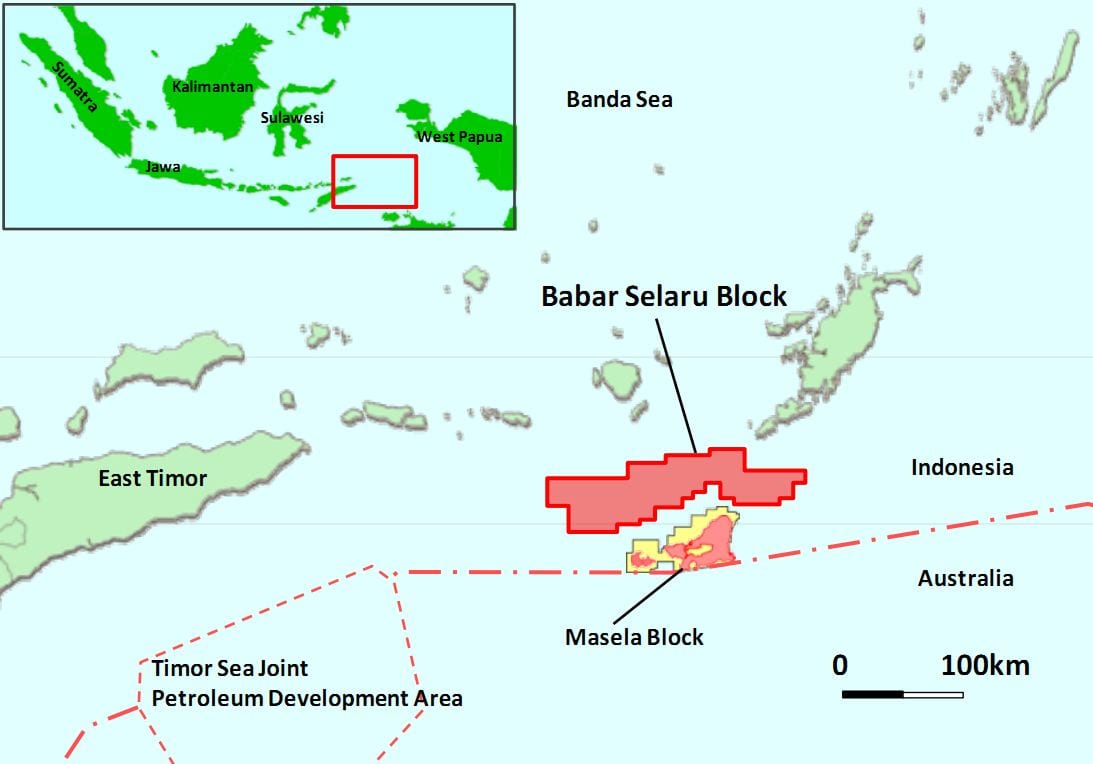

Pulau Selaru

Sejak setahun lalu Politeknik Telkom bergabung dengan IT Telkom, IM Telkom dan Stisi Telkom menjadi Telkom University. Salah satu efek penggabungan ini adanya penamaan ulang seluruh gedung di kampus. Nama-nama gedung sekarang diambil dari nama-nama pulau terluar di Indonesia. Gedung tempat saya bekerja sekarang dinamakan Gedung Selaru. Sebenarnya dimana sih Pulau Selaru? Ya sebelumnya saya…

-

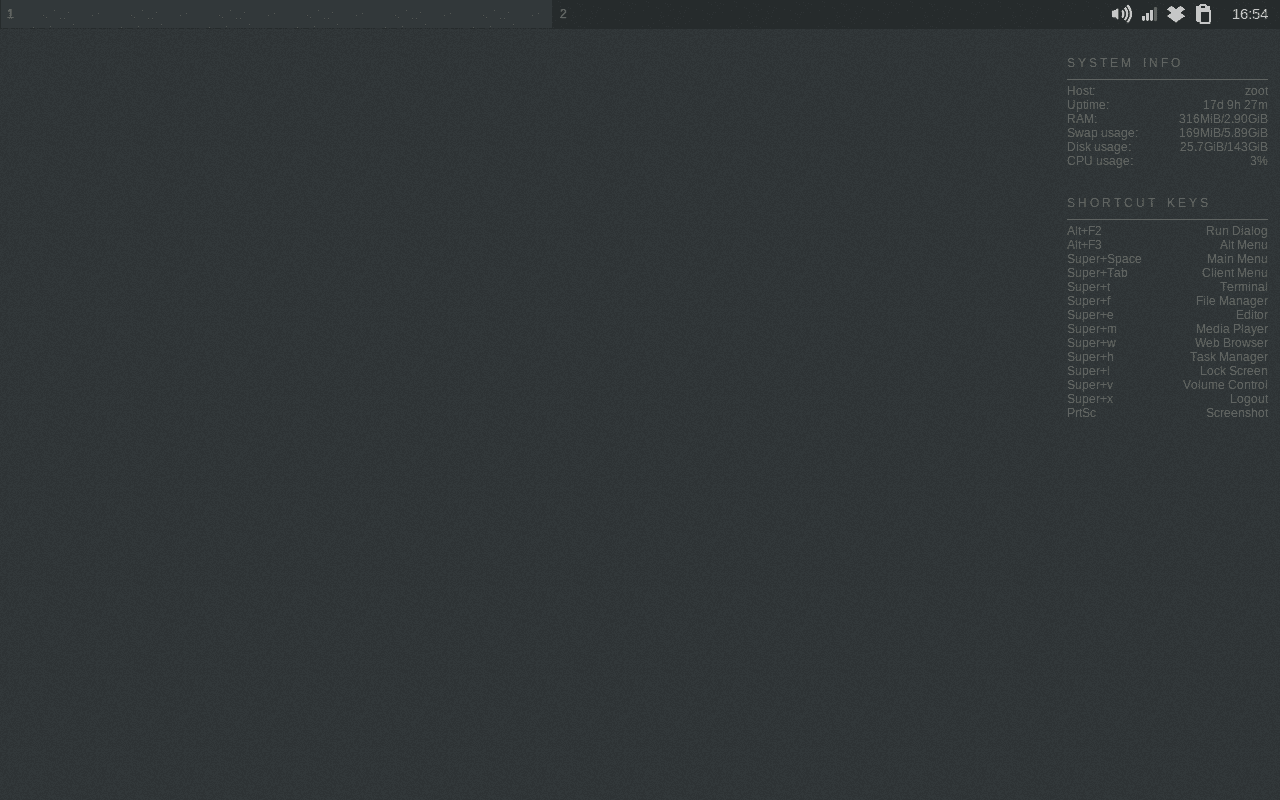

Linux Crunchbang

Saya sedang mencoba distro Linux Crunchbang. Distro ini berbasis Debian. Crunchbang sering disebut-sebut sebagai salah satu distro yang paling cepat. Hal ini karena Desktop Environment yang digunakan adalah openbox windows manager. Openbox dikenal memiliki tampilan minimalis dan cepat. Sehingga diharapkan dapat berjalan dengan baik, walaupun pada komputer jadul dengan spesifikasi hardware yang terbatas. Untuk mengunduh…

-

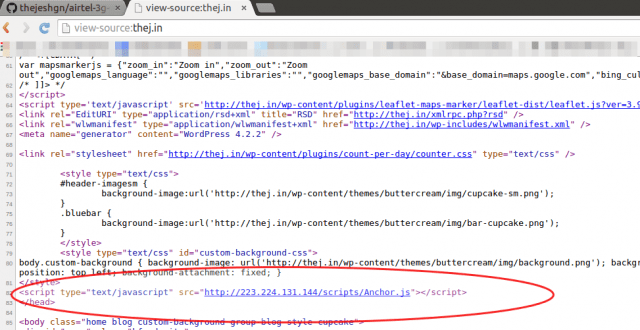

Intrusive Ads

Pada sesi tanya jawab acara Seminar Honeynet 2015 di Lampung ada sebuah pertanyaan tentang intrusive ads. Sang Penanya mengeluhkan tentang sebuah provider internet yang kerap kali menampilkan iklan pada saat user sedang browsing. Iklan-iklan ini jelas mengganggu kenyamanan orang yang sedang mengakses web. Contohnya saya ingin membuka sebuah alamat julismail.com. Nah ketika saya sudah mengetikan…

-

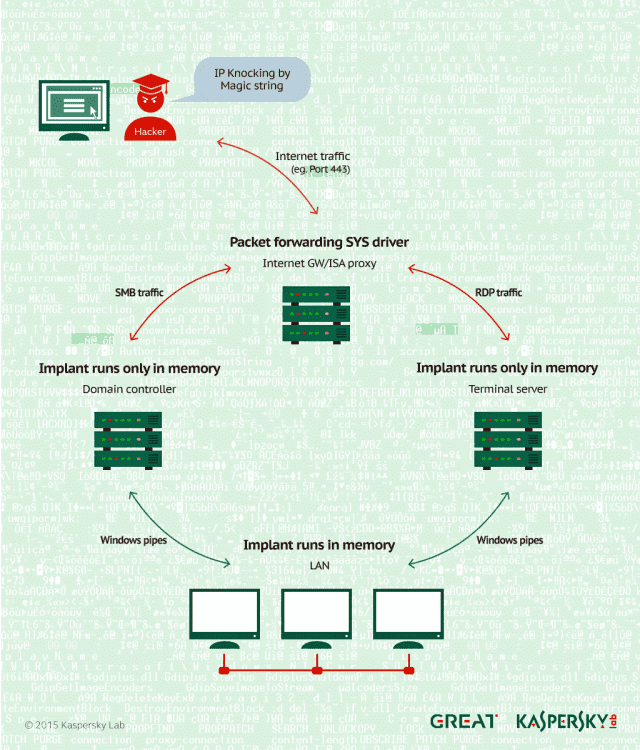

Malware Duqu 2.0

Kaspersky baru saja melaporkan penemuan varian baru dari Malware Duqu. Malware Duqu merupakan salah satu legenda dalam dunia APT. Malware yang dikenal tahun 2011 ini sangat canggih, diduga dikembangkan oleh sebuah kelompok intelligen dan digunakan untuk spionase. Hanya saja sejak 2012 aktifitas malware Duqu menghilang. Nah lucunya ketika awal tahun ini Kaspersky melakukan pemeriksaan rutin…

-

Seminar Honeynet

Hari Rabu dan Kamis tanggal 10-11 Juni 2015 saya dapat kesempatan berpartisipasi di acara Seminar Honeynet 2015. Acara ini merupakan acara tahunan Honeynet chapter Indonesia. Kali ini acaranya diadakan di kampus IBI Darmajaya Lampung. Temanya tentang “Peningkatan Tanggap Darurat Honeynet Terhadap Serangan Malware Nasional”. Acara ini dibuka oleh rektor IBI Darmajaya Dr. Andi Desfiandi. Kemudian…

-

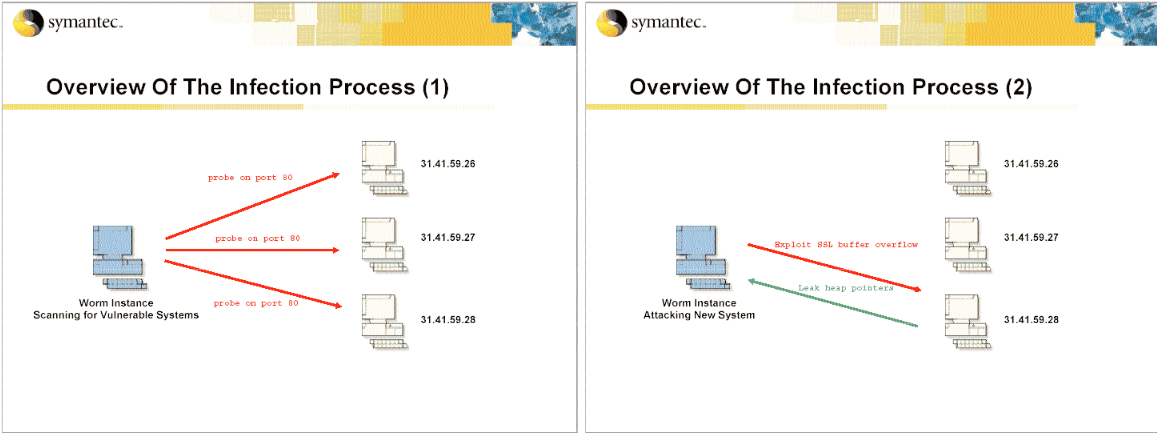

Malware Slapper

Malware linux berikutnya yang saya bahas adalah malware Slapper. Malware ini merupakan jenis worm, ditemukan pada tahun 2002. Malware ini menginfeksi server melalui celah keamanan mod_ssl pada library openSSL dan Apache. Worm ini awalnya ditemukan di Eropa timur. Worm ini berjalan pada mesin yang menggunakan distro Linux Red Hat, SuSE, Mandrake, Slackware, Gentoo dan Debian.…

-

Malware Linux

Selama ini kita seringkali mendengar malware yang dibuat untuk OS Windows. Akhir-akhir ini mulai ditemukan juga malware yang menyerang Mac OS. Bagaimana dengan Linux? Apakah Linux merupakan OS yang bebas malware? Ternyata tidak juga. Walaupun tidak sebanyak malware yang dibuat untuk Windows, terdapat juga malware yang dibuat untuk Linux. Berikut beberapa malware linux yang pernah…

-

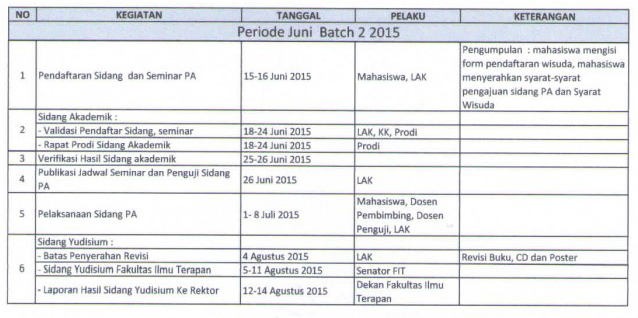

Pendaftaran Sidang Juni

Di kampus telkom university para mahasiswa telah libur. Tapi minggu ini aktifitas saya malah tambah padat. Minggu ini saya harus membuat portofolio mata kuliah pemrograman shell, menerima mahasiswa kp (ada 9 siswa yg kp di idcert), mempersiapkan presentasi di seminar honeynet, dan yg paling seru karena adanya deadline pendaftaran sidang juni. Beberapa siswa bimbingan saya…

-

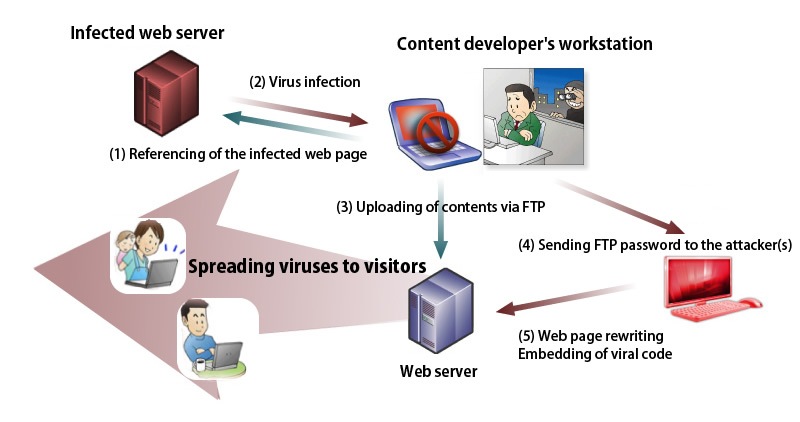

Tren Obfuscation

Penulis malware terus mengembangkan Teknik obfuscation (pengelabuan). Diantaranya adalah JavaScript malware obfuscation, virtualization obfuscation dan exploit obfuscation. Tren obfuscation lainnya adalah semakin banyaknya muncul web-based malware. Malware ini dibuat untuk mengeksploitasi celah keamanan browser. Malware-malware ini dipasang pada website malicious untuk menginfeksi korban yang mengunjungi web tersebut. Selain itu juga ditemukan kasus malware yang dipasang…

-

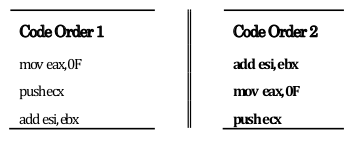

Instruction Permutation

Salah satu teknik yang digunakan penulis malware untuk mengelabui antivirus adalah Instruction Permutation. Cara ini dilakukan dengan merubah urutan sequence instruction. Dengan merubah urutan proses, maka sequence binary dari kode akan berubah sehingga malware akan berbeda dari signature yang telah diketahui antivirus. Contohnya sebagai berikut: op1 Reg1/Mem1, Reg2/Mem2 op2 Reg3/Mem3, Reg4/Mem4 Operasi diatas dapat dilakukan…