Materi terakhir pada acara Indonesia Malware Summit adalah presentasi dari Pak Junianto prastowo. Beliau adalah seorang IT manager dan peneliti keamanan. Dia bercerita tentang pengalamannya menangani kasus malware ctb locker di perusahaannya. CTBlocker merupakan salah satu ransomware yang berbahaya.

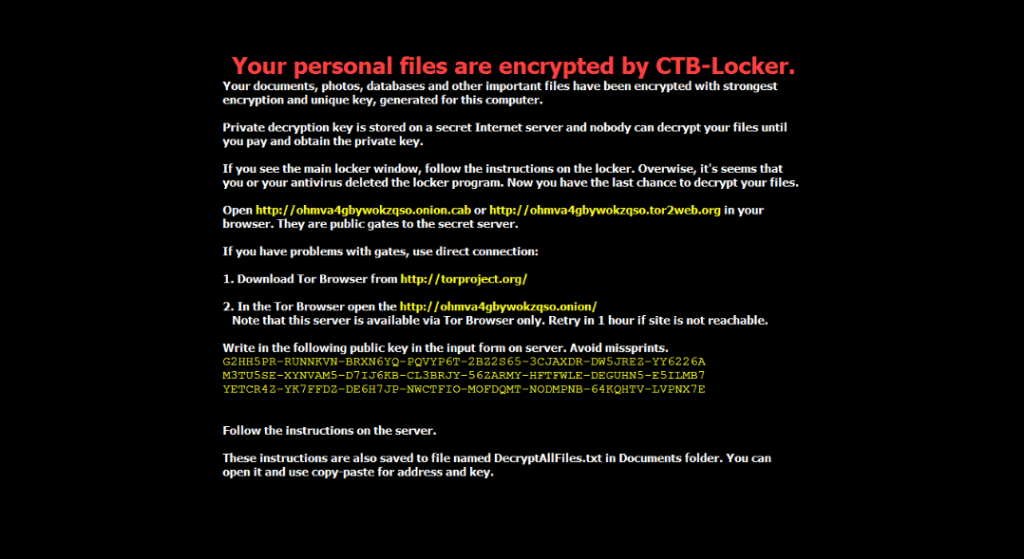

Ceritanya pada pagi hari tanggal 19 Januari 2015 Ibu Rima (nama samaran) mendapat telepon dari salah satu direkturnya yang menginformasikan bahwa ada email masuk dari rekan perusahaan, melalui Ms Outlook ibu Rima mendapati ada email baru yang disertai lampiran berupa format ZIP dan segera membuka lampiran tersebut yang berisi file berupa format SCR, sayangnya, file tersebut bukan yang dimaksud oleh direkturnya melainkan VIRUS yang mengubah nama file yang ada di harddisk dengan karakter unik. Contoh: ALAMAT PERUSAHAAN.DOCX menjadi ALAMAT PERUSAHAAN.DOCX.HWMAJYK, KINERJA.XLSX menjadi KINERJA.XLSX.HWMAJYK. Indikasi bahwa lampiran tersebut berisi virus dipastikan juga dengan perubahan wallpaper yang menyatakan “YOUR PERSONAL FILES ARE ENCRYPTED BY .. wallpapernya seperti berikut:

Target dari malware ini adalah file berekstensi *.DOC, *.DOCX, *.JPG, *.PDF, *.PPT, *.PPTX, *.PSD, *.PST, *.RAR, *.TXT, *.XLS, *.XLSX, *.ZIP . Ketika dianalisa file-file diatas berubah menjadi ekstensi .hwmajyk. Kemudian beliau melakukan beberapa upaya pemulihan komputer dari malware. Langkah-langkah yang dicoba adalah melakukan Rename file, Menghapus Key yang dibuat virus dari Regedit, Meng-upload file yang terenkripsi ke https://www.decryptcryptolocker.com, mencoba melakukan Disassembly file, Repair file, Restore dari Volume Shadow Copy dan Recovery harddisk Data Center.

Beliau berhasil mengidentifikasi beberapa alamat email yang dicurigai menjadi sumber malware, yaitu [email protected], [email protected], [email protected], [email protected], [email protected]. Semua email mengandung attachment yang berekstensi .zip atau .cab .

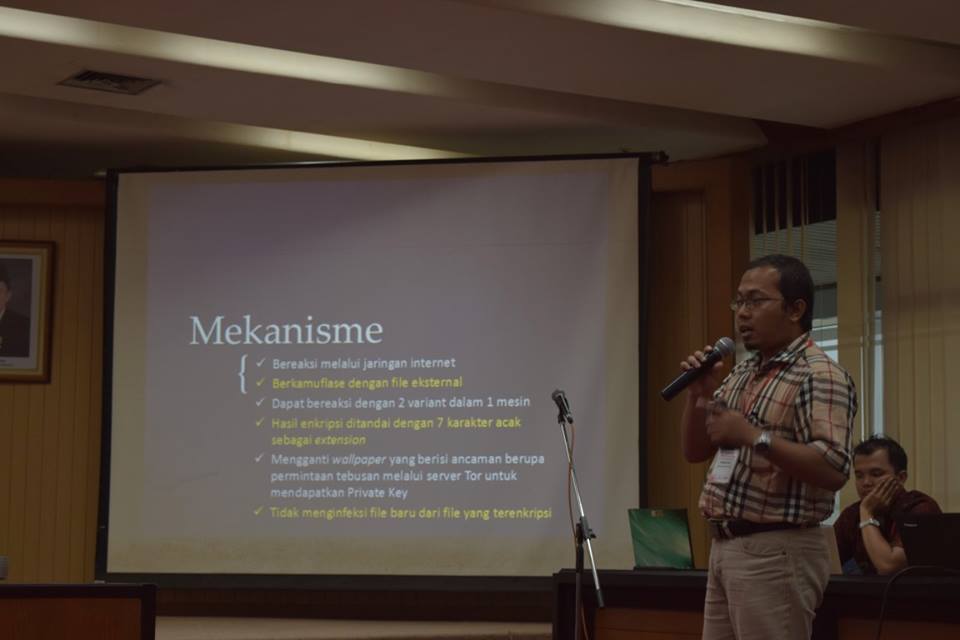

Kemudian beliau mencoba melakukan pengujian malware tersebut pada virtual machine.Dari pengujian didapati kesimpulan

1. Malware bereaksi melalui jaringan internet, berkamuflase dengan file eksternal

2. Dapat bereaksi dengan 2 variant dalam 1 mesin,

3. Hasil enkripsi ditandai dengan 7 karakter acak sebagai extension

4. Mengganti wallpaper yang berisi ancaman berupa permintaan tebusan melalui server Tor untuk mendapatkan Private Key

5. Tidak menginfeksi file baru dari file yang terenkripsi

Kemudian pak Junianto menunjukkan beberapa data hasil analisa yang dia lakukan terhadap malwer ctblocker ini. Sebagai penutup beliau menyampaikan beberapa langkah sederhana mencegah serangan CTB Locker adalah dengan cara backup data minimal pada 2 media/device/komputer yang berbeda, sedangkan langkah mengatasi data yang terinfeksi dengan cara me-restore dari data yang sudah di backup.