Kemaren (5 Mei 2015) ID-CERT mengadakan acara Indonesia Malware Summit di kantor Telkom Jl.Japati Bandung. Pada pertemuan ini dikumpulkan para peneliti malware, praktisi anti virus, komunitas malware, dan pemerintah untuk membahas tema Indonesia darurat malware.

Pembicara pada acara ini sebagian besar berasal dari industri antivirus diantaranya Pak Alfons Tanujaya dari vaksin.com, ada Pak Anton Pardede dari PCMAV, ada Pak Fuji dari Trendmicro dan ada mas Zainuddin dari SmadAV. Selain itu ada juga dari Isfahani dari SpensAV, ada M.Alim dari Infaltech dan ada Hezekiah dari Indosky. Dari Kominfo diwakili pak Aidil Chendramata dari Direktorat Keamanan Informasi. Kemudian ada dari Pak Nurcholis dari Datacomm, ada Pak Gregorius dari Acad-Csirt, Pak Junianto dan mas Anggi Elanda. Saya akan coba share beberapa materi yang disampaikan para pembicara dalam beberapa tulisan.

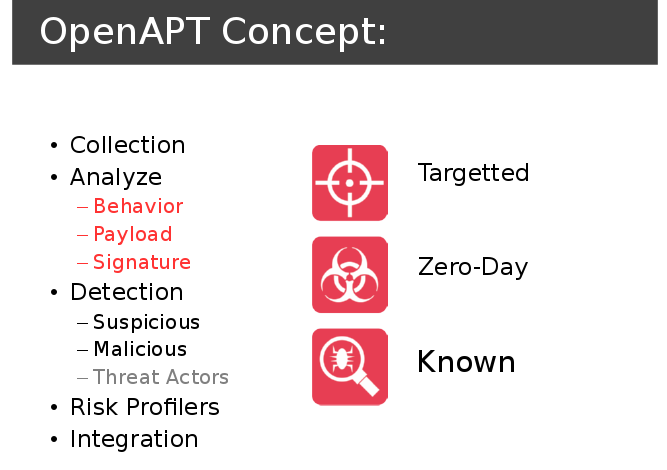

Materi pertama tentang OpenAPT disampaikan oleh Pak Nurcholis Halim dari Datacomm. Beliau ini selain threat consultant juga salah satu master CTF dari team Rentjong dan comitte IDSECCONF. OpenAPT merupakan platform yang akan menyediakan database dan knowledge tentang malware dan APT (Advance Persistence Threat). Open APT merupakan kolaborasi dari para peneliti malware dari seluruh dunia. OpenAPT akan mangumpulkan informasi tentang malware dan sampel malware. Selain itu dapat digunakan juga untuk melakukan analisa malware, melakukan deteksi malware, serta profiling resiko.

OpenAPT terdiri dari 4 bagian, ada sensor, engine, central dan Threat Intelligence. Rencananya akan adai beberapa sensor yang mengumpulkan data dari DPI. Data-data ini kemudian akan dianalisa oleh engine Sandbox. Data-data ini akan dikirimkan central yang menyediakan dashboard sistem monitoring. Kemudian ada sistem threat intelligence yang akan melakukan analisa tentang ancaman malware. Komponen Sensor akan menggunakan Bro, Suricata, PF-Sense, tools SDS (Software defined security), AIEngine dan Haka. Engine akan menggunakan Cuckoo, Viper dan Radare. Bagian Central terdiri dari Web Interface berbasis Django, ELK dan Xplico. Sementara komponen Threat Intelligence menggunakan Artillery kemudian mengumpulkan data eksternal dari RBL Site, beberapa web pengujian malware dan data trend penyerangan lainnya. Data-data tersebut akan dianalisa dengan big data analysis dan SIEM/SOC. Multiple Daemons OpenAPT dibangun dengan python.

Output dari sistem ini diharapkan dapat membuat profil dari insiden, kemudian menentukan level resikonya, membuat prediksi sumber insiden, membuat gambaran tren penyerangan serta FRR (Future Recurring Risk). Sistem ini masih dalam pengembangan. Selain itu sistem ini berbasis open source sehingga terbuka bagi siapa saja yang ingin berkontribusi.

Bila ada yg ingin ditanyakan silahkan langsung ke akun Twitter @Open_APT

Beberapa bahan bacaan:

tentang openAPT

https://www.facebook.com/OpenAPT

http://www.ieee-security.org/TC/SP2013/posters/Mordehai_Guri.pdf

tentang haka

tentang bro

tentang suricata

tentang pf-sense

cuckoo

Viper

radare

Django

https://www.djangoproject.com/

elk

http://www.cip4.org/open_source/elk/

xplico

artillery

https://www.trustedsec.com/artillery/

siem/soc

http://en.wikipedia.org/wiki/Security_information_and_event_management