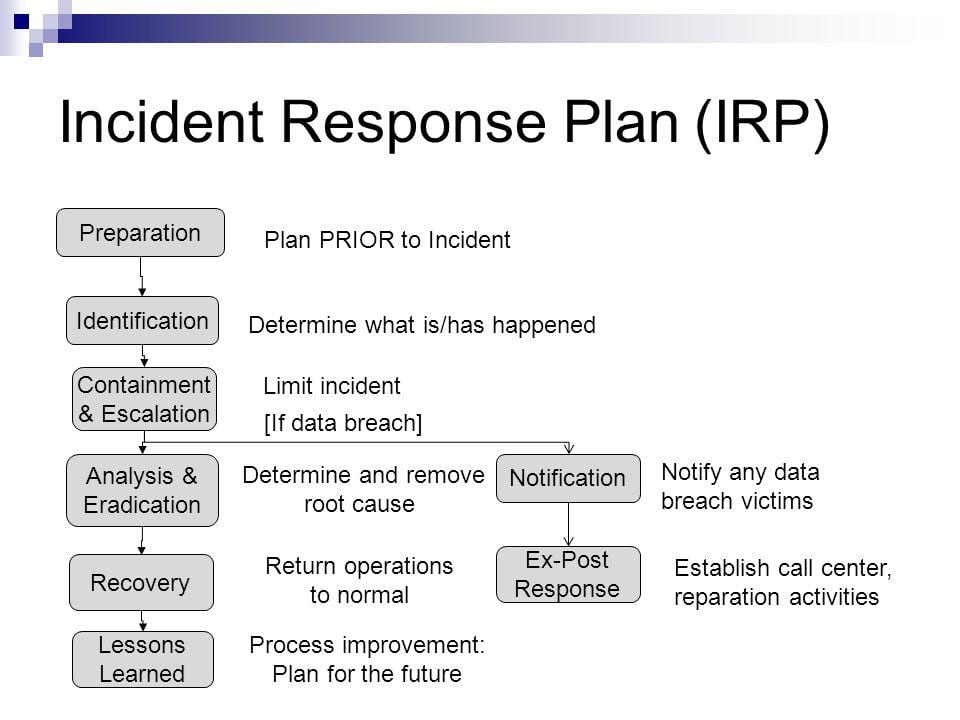

Pada tulisan sebelumnya saya telah membahas mengenai tahapan-tahapan incident response, sampai tahap preparation. Sekarang saya lanjutkan pembahasan pada tahap berikutnya yaitu identification. Pada tahapan ini tim harus mengidentifikasi apa yang menjadi penyebab terjadinya insident, istilah kerennya identification incident. Misalnya penyebabnya karena serangan malware. Pada kasus malware maka dilakukan analisa malware. Tim analis harus mengumpulkan dulu fakta-fakta dan informasi yang lengkap terkait insiden.

Seringkali terjadi pada tahap identifikasi ini, banyak pihak diluar tim incident response yang ingin ikut terlibat. Hal ini akan mempengaruhi hasil analisa dari tim insiden response. Tim harus melakukan analisa hanya berdasarkan fakta-fakta dan informasi yang valid. Hasil identifikasi ini sangat penting dalam pengambilan keputusan dalam penanganan insiden.

Tahap selanjutnya adalah containment. Setelah penyebab insiden berhasil diidentifikasi, maka pada tahap containment mulai diambil langkah penanganan insiden. Pada kasus serangan malware, di tahap ini dilakukan pemisahan komputer yang terinfeksi malware dari jaringan. Biasanya dilakukan dengan mencabut kabel jaringan dari komputer yang terinfeksi. Tapi ingat jangan matikan komputer tersebut, karena berpotensi menghilangkan informasi atau bukti penting yang berguna dalam proses penanganan insiden. Pemisahan komputer yang terinfeksi malware dari jaringan dilakukan untuk menghindari penyebaran malware pada jaringan. Langkah berikutnya adalah dengan menambahkan aturan ACL (Access Control List) dengan men-deny akses keluar masuk dari komputer yang terinfeksi ke jaringan, internet maupun subnet.

Beberapa hal yang perlu diperhatikan pada proses containment adalah selalu menggunakan clean binaries dan dokumentasikan seluruh aktifitas yang dilakukan. Menggunakan clean binaries maksudnya adalah menggunakan tools yang benar-benar bersih, bebas dari infeksi virus. Setiap tindakan yang kita lakukan pada komputer yang terinfeksi akan merubah sistem tersebut, sehingga penting sekali untuk melakukan dokumentasi secara baik.

Tahap berikutnya adalah incident handling. Tahap ini akan saya ceritakan pada tulisan selanjutnya ….

Referensi

http://www.sans.org/reading-room/whitepapers/malicious/malware-analysis-introduction-2103

Satu tanggapan untuk “Identification Incident”

apa maksudnya incident response ya mi..??