Untuk mahasiswa peserta mata kuliah keamanan jaringan, minggu ini kita akan melaksanakan assessment kajian 3. Untuk persiapan assessment, saya coba share beberapa materi tentang bagaimana cara mencari celah keamanan pada server dan bagaimana cara untuk memanfaatkan celah keamanan tersebut (scanning network)

Umumnya ada 4 langkah yang dilakukan untuk menguji sistem keamanan, sebagai berikut:

- Reconaissance

- Scanning

- Exploitation

- Maintaining access

Reconnaissance

Reconnaissance adalah langkah untuk mengumpulkan semua informasi tentang target. Langkah ini sebenernya sangat penting, karena akan menentukan strategi apa dan tools apa saja yang akan kita gunakan dalam melakukan pengujian. Hanya saja tentang tahapan reconnaissance ini tidak akan saya bahas pada tulisan ini.

Tahap berikutnya adalah Scanning. Scanning adalah tahap untuk mengetahui IP dari komputer target, Sistem Operasi komputer target, layanan apa saja yang tersedia dan celah keamanan apa saja yang ada pada komputer target. Langkah2 yang harus kalian lakukan pada tahapan scanning ini adalah:

- Gunakan Nmap untuk melakukan scaning terhadap komputer target!

- Cari tahu apa sistem operasi komputer target!

- Cari tahu layanan apa saja yang tersedia pada komputer target!

- Cari tahu port berapa saja yang terbuka pada komputer target!

- Cari tahu celah keamanan (vulnerability) apa saja yang ada pada komputer target ! (Dapat menggunakan Nessus, OpenVAS dll)

Sebuah port dapat dianalogikan seperti sebuah pintu yang kita gunakan untuk keluar masuk rumah. Pada komputer, port juga digunakan untuk keluar masuk data. Hanya saja di komputer setiap jenis komunikasi data diberi port yang berbeda. Misalnya untuk komunikasi web melalui port 80, untuk SSH lewat port 22, ftp lewat port 21 dll. Setiap port yang terbuka (open) dapat menjadi jalan masuk ke komputer target. Hanya saja anda harus mencari cara/tools yang tepat untuk bisa masuk ke port tersebut.

Lakukan berbagai macam teknik scanning pada Nmap seperti TCP Scan, Syn Scan, UDP Scan, Xmas Scan, Null scan dll

- TCP Scan: nmap -sT -p- -Pn IPTarget

- Syn Scan: nmap -sS -p- -Pn IPTarget

- UDP scan: nmap -sUV IPTarget

- Xmas Scan: nmap -sX -p- -Pn IPtarget

- Null Scan: nmap -sN -p- -Pn IPTarget

Selain itu Nmap menyediakan juga fungsi NSE (Nmap Scripting Engine). Disini kita bisa menggunakan berbagai script untuk melakukan scanning tingkat lanjut. Tentang NSE dapat dilihat pada link berikut ini: https://nmap.org/nsedoc/

Salah satu contoh script NSE adalah: nmap –script vuln IPtarget

Vulnerability

Setelah itu anda harus mencari celah keamanan (vulnerability) pada komputer target. Celah keamanan ini memiliki berbagai macam tingkatan. Pada tingkatan yang paling berbahaya, misalnya dengan memanfaatkan suatu celah keamanan anda bisa mengambil alih komputer target dengan menjalankan sebuah exploit. Pelajari hasil vulnerability scanning ini.

Pengujian

Setelah melakukan scanning, anda telah mengetahui layanan serta celah keamanan apa saja yang ada pada komputer target. Ada beberapa layanan yang biasanya menjadi target utama pengujian, yaitu:

- Secure shell (SSH),

- Telnet,

- file transfer protocol (FTP),

- PCAnywhere,

- virtual network computing (VNC), dan

- remote desktop protocol

Bila menemukan adanya salah satu layanan diatas di komputer target, anda dapat coba melakukan password cracking dengan tools seperti Hydra, Johntheripper dan Medusa.

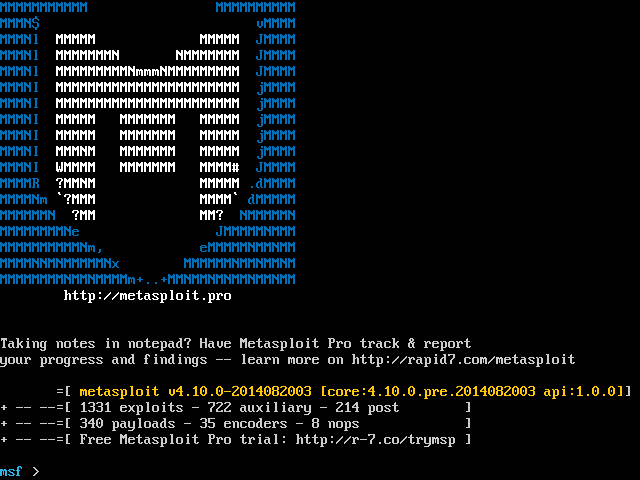

Tools lain yang dapat juga digunakan adalah Metasploit. Metasploit adalah sebuah framework exploit. Didalamnya terdapat berbagai macam exploit. Exploit adalah script yang digunakan untuk meretas komputer target dengan memanfaatkan sebuah celah keamanan (vulnerable). Setiap eksploit dibuat khusus untuk memanfaatkan sebuah celah keamanan tertentu. Jadi tidak bisa asal menggunakan eksploit. Eksploit A dibuat untuk memanfaatkan celah keamanan A, Exploit B dibuat untuk memanfaatkan celah keamanan B. Exploit A tidak bisa digunakan untuk memanfaatkan celah keamanan B dan begitu juga sebaliknya.

Exploit

Jadi pemilihan exploit sangat penting. Pemilihan exploit ini tergantung dari hasil Vulnerability scanning yang telah dilakukan. Contohnya ketika kita melakukan scanning dengan Nessus ditemukan ada celah keamanan Critical dengan kode MS08-067. Pelajari dulu apa yang dimaksud dengan celah keamanan MS08-067.

Menurut web Exploit-db celah keamanan MS08-067 adalah sebuah celah keamanan pada sistem operasi windows dimana penyerang dapat melakukan remote akses pada komputer target. Nah kemudian kita cari di metasploit exploit untuk menyerang ms08-067. Setelah memilih exploit yang pas maka kita harus memilih payload. Misalnya kita akan memasang VNC pada komputer target. VNC ini dapat kita gunakan untuk melakukan remote akses pada komputer target.

Setelah memilih payload, harus perhatikan juga option apa yang tersedia. Misalnya untuk VNC kita harus menentukan RHOST dan LHOST. RHOST adalah alamat IP komputer target, sementara LHOST adalah alamat IP anda. Selanjutnya tinggal menjalankan exploit tersebut.

Tools lainnya yang sering digunakan adalah password cracking. Ada berbagai teknik password cracking, online dan offline password cracking. Selain itu ada juga tools Armitage, tools hacking yang memiliki GUI. Tentang Armitage bisa dilihat pada web berikut http://www.fastandeasyhacking.com/

Sebenarnya yang paling penting adalah latihan, karena tidak ada resep yang sama untuk menyerang sebuah sistem. Sistem operasi yang berbeda memiliki celah keamanan yang berbeda, berarti cara pengujiannya juga berbeda. Untuk berlatih bisa coba menggunakan virtual mesin. Pasang komputer target di virtual mesin, dan cobalah lakukan penyerangan.

Ada banyak website yang menyediakan image virtual mesin yang bisa digunakan untuk latihan. Misalnya metasploitable, Damn Vulnerable Linux dll. Infonya bisa dilihat di web vulnhub.

Ok Sampai disini dulu, Selamat Belajar!

Have Fun!

Semoga bermanfaat!

Beberapa bahan bacaan:

http://www.kalitutorials.net/search/label/Penetration%20Testing%20Tutorials

http://www.kalitutorials.net/2014/02/penetration-testing-for-beginners.html

http://security.stackexchange.com/questions/11444/how-to-learn-penetration-testing-at-home

https://exploit-exercises.com/

10 tanggapan untuk “Kajian 3 : Teknik Pengujian sistem”

Wow, materi yang sangat bermanfat pak, terima kasih banyak

mantap pak

makasih mas edukasinya, bermanfaat nih, pas banget lagi nyari maasalah ini untuk beberapa situs saya juga

kadang pengujian sistem masih ada yang perlul di uji, gimana tuh mas jul :D hehehehe #canda jadi dulu pernah uji sistem pengecekan gambar di situs penyedia wallpaper, tapi ternyata banyak yang miss, dan ternyata tools penyedia (yang menguji sistem keamanan) malah masih banyak bug :v

Informasi yang lengkap dan bermanfaat, terbaik pak dosen..

Nice artikel dan pembahasan, semoga semua mengerti tentang pembahasan ini..

Kajian ini sangat bermanfaat sekali, Terima Kasih Banyak

Terima kasih sob, bermanfaat sekali

mantab …

Jadi tahu tentang Reconnaissance nih, terimakasih pak atas penjelasannya