Pada tulisan ini dilanjutkan pembahasan tentang malware obfuscation. Sebelumnya telah dibahas tentang encrypted malware. Teknik berikutnya yang digunakan untuk mengelabui antivirus adalah oligomorphic malware. Teknik ini merupakan pengembangan dari teknik encrypted malware. Pada malware yang dienkripsi kita mengenal adanya decryptor. Decryptor bertugas untuk melakukan dekripsi malware. Decryptor ternyata menjadi titik lemah dari malware, karena antivirus akan dengan mudah mendeteksi decryptor. Hal ini karena decryptor yang ditemukan pada beberapa generasi malware tidak memiliki banyak variasi.

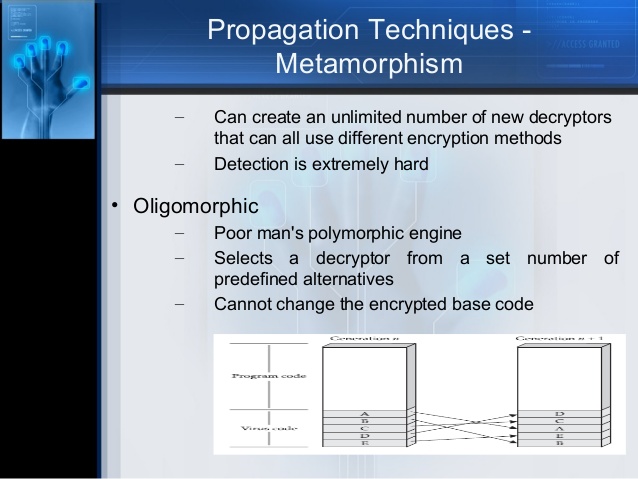

Menyadari kelemahan ini penulis malware mengembangkan teknik oligomorphic. Teknik ini dapat melakukan mutasi pada decryptor. Sehingga decryptor memiliki banyak variasi. Dengan melakukan mutasi decryptor, malware dapat menggenerate sampai ratusan varian decryptor. Tapi jumlah mutasi yang mencapai ratusan ini belum cukup, karena pengembang antivirus kemudian mengembangkan teknik untuk mendeteksi ratusan mutasi decryptor ini.

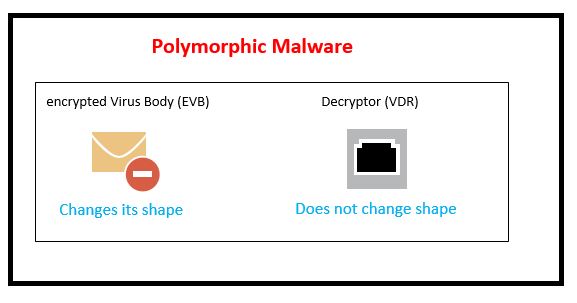

Kemudian penulis malware mengembangkan teknik polymorphic. Dengan teknik ini malware dapat melakukan mutasi decryptor hingga jumlah yang tak terhingga. Teknik polymorphic menggunakan teknik-teknik dead-code insertion, register reassignment, dll untuk melakukan mutasi decryptor. Selain itu penulis malware mulai mengembangkan toolkits seperti “The Mutation Engine (MtE)”. Toolkits ini digunakan untuk melakukan konversi malware biasa (tanpa enkripsi) menjadi polymorphic. Teknik ini sangat menyulitkan proses deteksi oleh antivirus yang menggunakan teknik deteksi signature matching.

Untuk menangani malware jenis ini, pengembang antivirus mengembangkan teknik deteksi emulasi. Pada teknik ini malware akan dijalankan dalam sebuah emulator (Sandbox). Pengembang antivirus menemukan bahwa malware polymorhic sulit dideteksi dari decryptor. Tapi ternyata setelah malware mengenkrip bagian bodynya, terdapat sebuah constant body yang sama. Setelah malware dijalankan pada emulator, antivirus dapat melakukan deteksi constant body dengan teknik deteksi signature based.

Menyadari malware polymorphic dapat dideteksi pada emulator, penulis malware kemudian mengembangkan teknik baru seperti armoring (mempersenjatai). Memang akan terus terjadi perlombaan antara penulis malware dan pengembang antivirus. Bila satu pihak mengembangkan teknik baru, maka pihak lain akan mengembangkan cara lainnya untuk mengalahkan teknik baru tersebut.

bersambung…

referensi:

http://en.wikipedia.org/wiki/Oligomorphic_code

You, Ilsun, and Kangbin Yim. “Malware Obfuscation Techniques: A Brief Survey.” BWCCA. 2010.

https://www.blackhat.com/presentations/bh-usa-08/Hosmer/BH_US_08_Hosmer_Polymorphic_Malware.pdf

http://arxiv.org/pdf/1406.7061.pdf