-

Sejarah Spyware

Spyware merupakan salah satu jenis malware yang sudah lama eksis. Sejarah Spyware dimulai sekitar tahun 1994, ketika ada sebuah posting di Usenet (sebuah newsgroup) dengan judul “Info wanted on Spy-ware”. Posting ini sebenarnya membahas tentang model bisnis Microsoft. Disinilah pertama kali dikenal istilah Spyware. Walaupun begitu sebenarnya teknik mendapatkan informasi melalui malware telah ada. Diduga…

-

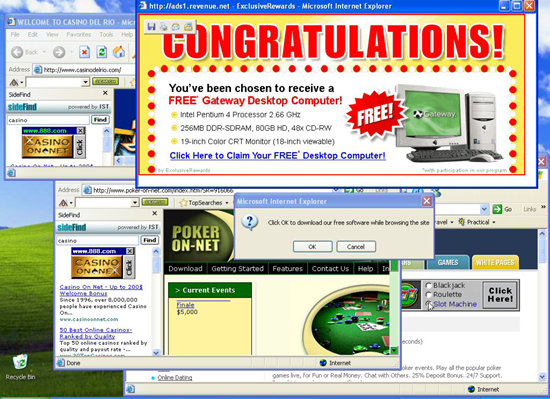

Karakteristik Adware

Spyware dan Adware merupakan satu jenis malware yang banyak ditemukan pada saat proses analisa malware. Bahkan ada perusahaan yang menggunakan adware untuk mengumpulkan informasi pelanggan. Informasi ini nantinya akan dianalisa untuk menentukan strategi marketing. Sehingga terkadang sulit untuk membedakan adware dan bukan adware. Cara paling mudah mengenali malware adalah dari karakteristiknya. Beberapa karakteristik adware adalah:…

-

Metoda analisa dinamis malware

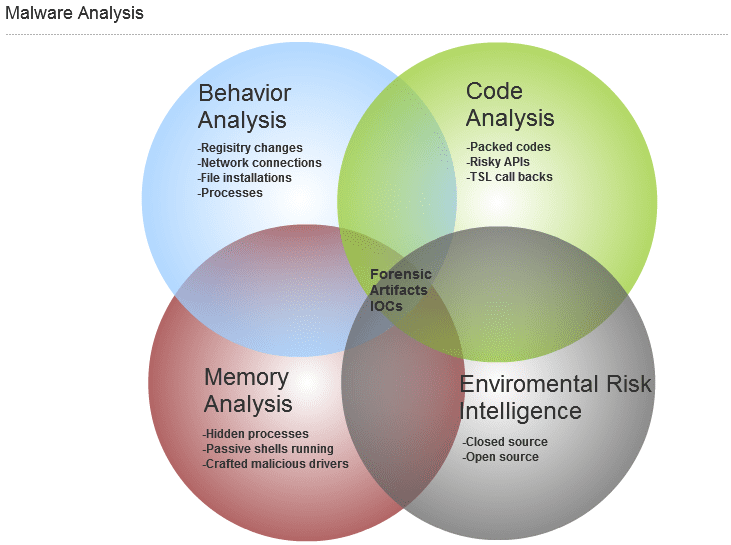

Pada tulisan sebelumnya telah dibahas tentang metoda analisa malware secara analisa statik. Pada tulisan ini saya lanjutkan tentang metoda analisa dinamis malware. Pada analisa dinamis kita akan mengeksekusi malware pada lab malware, kemudian kita akan pelajari tingkah laku malware seperti proses apa saja yang dijalankan, akses ke jaringan dll. Oleh karena itu metoda ini seringkali…

-

Metode Analisa Malware

Melakukan analisa malware bukanlah sebuah ilmu pasti. Walaupun terdapat prosedur dan SOP yang harus dilakukan, metode analisa malware tidaklah pernah sama. Selalu berbeda-beda, sehingga seorang analis harus flexibel. Bahkan ada yang menyebut melakukan analisa malware merupakan seni. Dennis Distler dalam tulisannya membagi pengalaman mengenai metode analisa malware yang dia lakukan. Hal pertama yang dilakukan adalah…

-

Malware sample

Pertanyaan yang sering ditanyakan ketika kita belajar tentang adalah bagaimana cara mendapatkan sampel malware. Sebenarnya ada banyak cara untuk mendapatkan malware sample. Cara yang pertama adalah dengan mengunjungi web server yang terinfeksi malware. Teknik ini sering disebut client-side attack. Serangan ini memanfaatkan celah keamanan pada aplikasi yang berinteraksi dengen server. Misalnya browser. Cara lainnya adalah…

-

Malware Packer

Ketika malware dibuat biasanya malware memiliki berbagai macam komponen. Komponen yang dimasukan dalam malware tergantung dari tujuan pembuatan malware serta pengalaman dan keahlian dari pembuat malware. Tapi ada satu komponen yang sering ditemukan dalam malware yaitu malware packer. Malware packer atau sering juga disebut run-time packer merupakan aplikasi yang melakukan kompresi pada kode. Fungsinya tidak…

-

Tools Analisa Statik

Pada tulisan sebelumnya telah dibahas mengenai alat bantu yang digunakan untuk melakukan analisa malware. Hanya saja pada tulisan tersebut, baru sampai tools untuk melakukan analisa dinamis (behavioural). Sekarang akan saya lanjutkan pemaparan tentang tools analisa statik. Analisa statik berbeda dengan analisa dinamis. Pada analisa dinamis, malware dijalankan pada sebuah komputer yang telah dilengkapi beberapa tools…

-

Tools Analisa Malware

Idealnya analisa malware dilakukan pada lab malware. Ada beberapa tools analisa malware yang dapat kita gunakan untuk membangun sebuah lab malware. Yang pertama diperlukan adalah virtual mesin. Ada pro kontra tentang apakah sebaiknya analisa malware menggunakan virtual mesin atau PC khusus. Menggunakan virtual mesin dapat menghemat biaya pembelian hardware. Dengan menggunakan Virtual mesin kita dapat…

-

Malware Analis

Malware analis adalah orang yang memiliki kemampuan dalam melakukan analisa malware. Saat ini kemampuan menganalisa malware tidak hanya diperlukan untuk bekerja pada perusahaan antivirus. Seorang admin jaringan dalam tugasnya pasti akan menemui kasus infeksi malware dalam jaringannya. Seringkali malware ini tidak dapat dideteksi oleh anti virus. Sehingga kemampuan menganalisa malware penting dimiliki oleh seorang admin…

-

Penanganan insiden malware

Pada tulisan sebelumnya telah disampaikan tentang tahapan penanganan insiden, identifikasi insiden dan penanganan insiden. Pada tulisan ini saya akan berikan contoh kasus penanganan insiden malware. Dennis Distler dalam tulisannya memberikan contoh penanganan malware Loudpool. Ceritanya sebuah PC pada jaringan kita terinfeksi sebuah malware baru, yang belum dikenal sebelumnya. Setelah dilakukan analisa malware, diketahui malware tersebut…