Saya akan lanjutkan pembahasan tentang teknik- teknik obfuscation. Pada tulisan sebelumnya sudah dibahas tentang dead code insertion. Metoda berikutnya adalah Register reassignment. Teknik ini dilakukan dengan mengganti register pada malware. Penggantian ini tidak merubah fungsi malware. Dengan cara ini malware tidak akan terdeteksi oleh antivirus dengan metoda deteksi signature based.

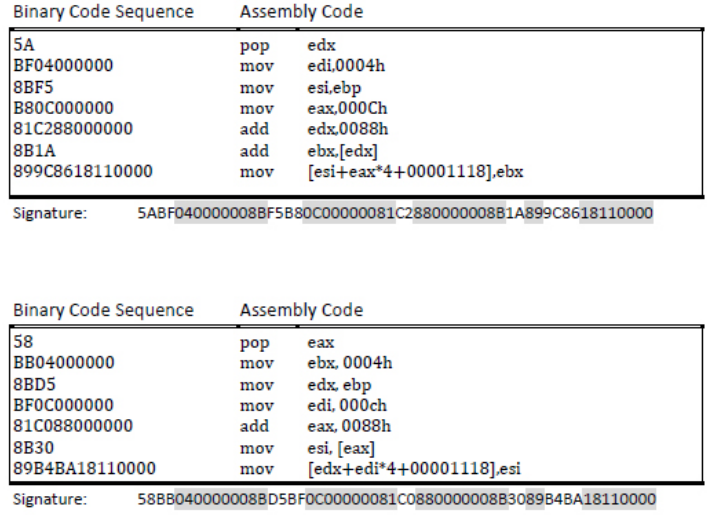

Contohnya adalah malware W95.Regswap. Malware yang ditemukan pada Desember 1998 ini merupakan malware pertama yang menggunakan teknik ini untuk membuat berbagai varian.Varian malware ini memiliki fungsi yang sama hanya saja memiliki sequence binary yang berbeda pada sourecode. Teknik obfuscation ini masih sederhana, Antivirus dapat menggunakan metoda wildcards-based scanning untuk mendeteksi malware jenis ini. Antivirus dapat mencari beberapa sequence byte yang sama. Contoh penggunaan teknik ini dapat dilihat pada malware W95.Regswap pada gambar diatas.

Selanjutnya ada pula teknik Instruction replacement. Teknik ini digunakan dengan mengganti instruksi dengan instruksi lainnya yang mempunyai fungsi sama. Tujuannya adalah untuk merubah signature, sehingga tidak dapat dideteksi antivirus. Contohnya semua instruksi dibawah ini menjalankan fungsi yang sama:

mov eax,0

xor, eax,eax

and eax,0

sub eax,eax

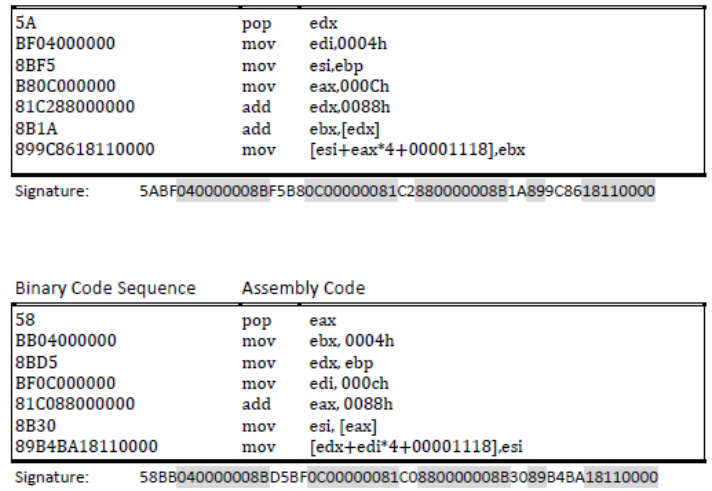

Teknik ini sama seperti kita berbicara ingin menyampaikan sebuah maksud yang sama tapi dengan kosakata yang berbeda. Contoh penggunaan malware ini dapat dilihat pada malware W95.Bistro pada gambar di bawah ini.

Kedua malware menjalankan fungsi yang sama tapi memiliki signature yang berbeda. Ini terjadi karena teknik instruksi replacement ini.

Bahan bacaan:

You, Ilsun, and Kangbin Yim. “Malware Obfuscation Techniques: A Brief Survey.” BWCCA. 2010.