Kali ini saya lanjutkan cerita tentang acara workshop RSA Incident response. Acara ini diadakan IHP (Indonesia Honeynet Project) dengan RSA. Pada tulisan sebelumnya saya telah share tentang presentasi pak Charles dan tim IHP. Sekarang saya lanjutkan dengan presentasi Pak Fransiskus Andi Indromojo CISSP tentang RSA SOC Simulation. Beliau adalah senior technical Consultant RSA untuk Indonesia dan Philipine. Pada acara ini beliau didampingi Kong Chong Ming dari RSA Singapore, Kevin Liu dari Hongkong, Sam dari Singapore, Matt, Won dan beberapa staf RSA Asia.

RSA adalah sebuah perusahaan konsultan keamanan dari USA. Acara ini merupakan SOC (Security Operations Center) Simulation. SOC simulation adalah sebuah ajang latihan penanganan insiden. Para peserta diberikan data log dari beberapa insiden, kemudian diminta untuk melakukan analisa forensik menggunakan beberapa tools yang disediakan RSA.

Sebelum memulai simulasi, Pak Frans memberi presentasi tentang malware. Menurut beliau saat ini ada tren penyebaran malware melalui Website dan melalui USB. Malware kini juga memiliki karakteristik yang berbeda. Saat ini malware dirancang agar tidak dapat terdeteksi, serta di desain agar tidak merusak struktur file.

Kemudian malware umumnya melakukan interaksi dengan server C&C (command & control). Server C&C menyediakan fungsi update malware. Menurut data dari Verizon Data Breach Investigation, 99% malware yang menginfeksi sebuah sistem tidak terdeteksi. Sementara 83% dari malware butuh beberapa minggu untuk dapat dideteksi.

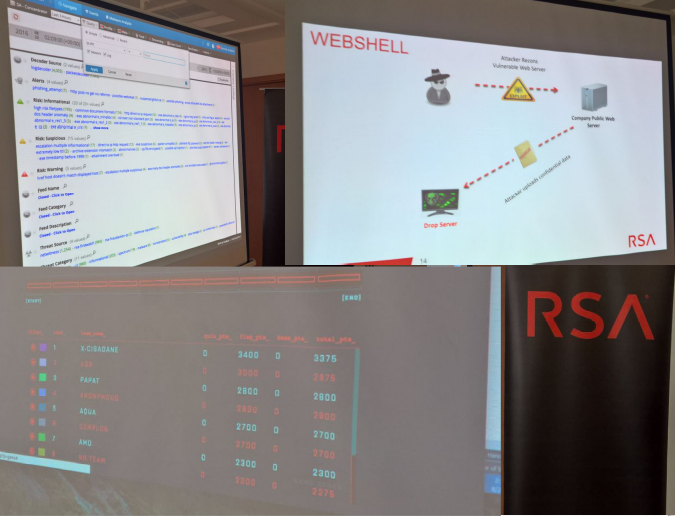

Menurut pak Frans perangkat keamanaan yang ada saat ini hanya melakukan analisa log untuk mendeteksi serangan. Padahal seharusnya pendekatannya adalah prevention, monitoring, dan response. Pak Frans selanjutnya menjelaskan beberapa kasus insiden yang akan disimulasikan pada workshop kali ini, diantaranya: Web Shell Attack, Spear Phishing dan Drive-by-download.

Web shell attack adalah serangan dimana hacker membobol sebuah web server kemudian menyimpan sebuah script untuk dapat mengendalikan server tersebut.

Serangan Spear-phishing dilakukan dengan mengirimkan email ke komputer korban. Email yang dikirimkan pada serangan ini berbeda dengan email spam yang dikirim ke sembarang target. Pada serangan spear-phishing korban seolah-oleh menerima email dari orang yang dia kenal, atau dari kontak yang ada di emailnya. Email ini kemudian digunakan sebagai jalan masuk untuk membobol sistem komputer korban.

Drive-by-download adalah serangan dimana ketika korban mengunjungi sebuah website, maka pada background proses, komputer korban akan mengunduh malware secara otomatis, tanpa sepengetahuan korban.

Setelah presentasi Pak Frans selesai, acara dilanjutkan dengan simulasi penangan insiden. Simulasi ini bentuknya seperti game CTF. Peserta diminta menganalisa log insiden dengan menggunakan tools Netwitness, setelah itu peserta menjawab beberapa soal tentang insiden. Seperti misalnya IP penyerang, alamat C&C server, file apa yang digunakan untuk menginfeksi komputer korban dll. Bila kita berhasil menjawab sebuah soal maka akan mendapatkan nilai. Kemudian peserta yang mendapatkan nilai tertinggi mendapatkan hadiah Voucher dari RSA. Kelompok yang mendapatkan nilai tertinggi pada acara ini adalah:

- X-Cisadane

- ASR

- Papat

Selamat kepada para pemenang. Sangat seru acara SOC simulasi ini.

Semoga Bermanfaat!

beberapa bahan bacaan

tentang RSA:

tentang SOC

https://www.rsaconference.com/writable/presentations/file_upload/tech-203.pdf

tentang Spear Phishing

https://www.wired.com/2015/04/hacker-lexicon-spear-phishing/

tentang drive-by download

https://blogs.mcafee.com/consumer/drive-by-download/

tentang web-shell attack:

https://www.us-cert.gov/ncas/alerts/TA15-314A

tentang Verizon Data Breach Investigarion

http://www.verizonenterprise.com/verizon-insights-lab/dbir/2016/