Para penjahat cyber seringkali menjadikan perbankan sebagai target utama. Telah banyak teknik yang digunakan para penjahat cyber untuk menyerang perbankan. Diantaranya dengan menggunakan malware. Misalnya malware digunakan untuk menginfeksi nasabah. 7 tahun lalu, ditemukan malware yang menginfeksi mesin ATM. Minggu ini para peneliti malware kembali dikejutkan dengan munculnya Skimmer malware ATM. Skimmer sebenarnya bukan malware yang baru. 7 tahun lalu malware ini telah digunakan untuk membobol ATM. Minggu ini Skimmer kembali muncul dengan versi baru.

Menurut peneliti dari Kaspersky, Skimmer dilengkapi dengan berbagai teknik yang menyulitkan proses analisa malware. Contohnya menggunakan packers Themida. Packer ini ditemukan pada bagian file infector dan dropper malware. Ketika malware dijalankan, dia akan menguji sistem file apa yang digunakan. Bila korban menggunakan sistem file FAT32, maka malware akan memasang file netmgr.dll di folder C:\Windows\System32. Bila sistem korban NTFS, file yang sama akan ditaruh pada NTFS data stream yang dijalankan oleh file executable yang dijalankan oleh service XFS executable file. Cara ini menyulitkan proses analisa Forensik. Setelah terinstall malware akan melakukan patch pada entry point XFS executable (SpiService.exe) untuk memasang sebuah call LoadLibrary pada file netmgr.dll. File ini juga dilindungi oleh Themida. Kemudian ATM akan direboot. Selanjutnya Library malware akan dipasang di SpiService.exe.

Selanjutnya malware akan aktif bila sebuah kartu ATM khusus dimasukkan (magic Card). Beberapa fitur yang dimiliki Skimmer malware ATM ini:

- Menampilkan detil hasil instalasi;

- Mengeluarkan uang dari ATM;

- Mengumpulkan informasi dari kartu-kartu ATM yang dimasukkan;

- Mencetak informasi yang dikumpulkan dari kartu-kartu ATM;

- Menghapus dirinya sendiri;

- Mode Debug mode;

- Meng-Update, update dimasukkan dari kartu Magic card

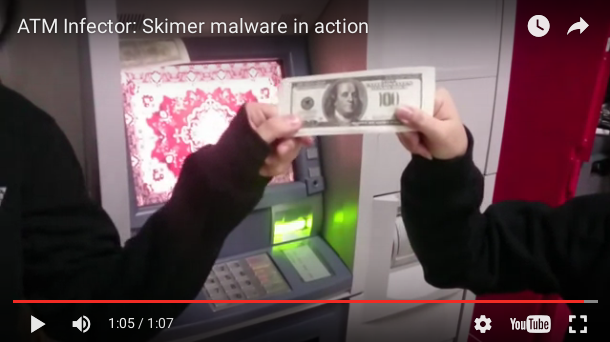

Berikut ini video tentang malware Skimmer:

Selain skimmer terdapat juga beberapa serangan terhadap ATM, misalnya malware Tyupkin, malware Carbanak dan Black Box Attacks. Peneliti Kaspersky menyarankan beberapa cara yang dapat digunakan untuk mengamankan ATM, diantaranya melakukan scanning anti virus secara rutin, menggunakan teknik whitelisting, menggunakan kebijakan device management, menggunakan full disk encryption, melindungi ATM BIOS dengan password, hanya mengijinkan booting HDD, memisahkan jaringan ATM dari jaringan internal Bank.

Hasil analisa lengkap malware dapat dilihat pada link berikut:

https://securelist.com/blog/research/74772/atm-infector/

tentang malware tyupkin:

Tulisan lainnya tentang malware atm skimmer:

http://gizmodo.com/malware-for-virtual-skimming-is-getting-scarier-1778067986

tentang themida packer

http://www.oreans.com/themida.php

tentang dropper:

https://www.symantec.com/security_response/writeup.jsp?docid=2002-082718-3007-99

tentang file infector:

http://itlaw.wikia.com/wiki/File_infector_virus

tentang sistem file fat32 dan ntfs:

http://www.howtogeek.com/235596/whats-the-difference-between-fat32-exfat-and-ntfs/?PageSpeed=noscript

tentang NTFS data stream:

http://www.securiteam.com/windowsntfocus/5OP021FIUC.html

tentang XFS:

https://en.wikipedia.org/wiki/XFS

tentang serangan black-box pada ATM

http://www.bankinfosecurity.com/black-box-atm-attacks-emerging-threat-a-9056