-

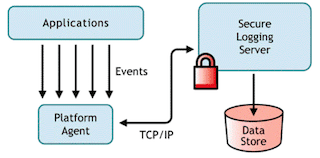

Mengamankan file log

Ketika terjadi sebuah insiden keamanan, maka admin jaringan biasanya akan mempelajari file log pada sistem. File log merupakan file yang dibuat oleh sistem berisi informasi semua aktifitas sistem. Dari file log ini sangat banyak informasi yang bisa kita peroleh. Misalnya IP penyerang, bagaimana dia menyerang, tools apa yang digunakan dll. Untuk itu mengamankan file log sangat…

-

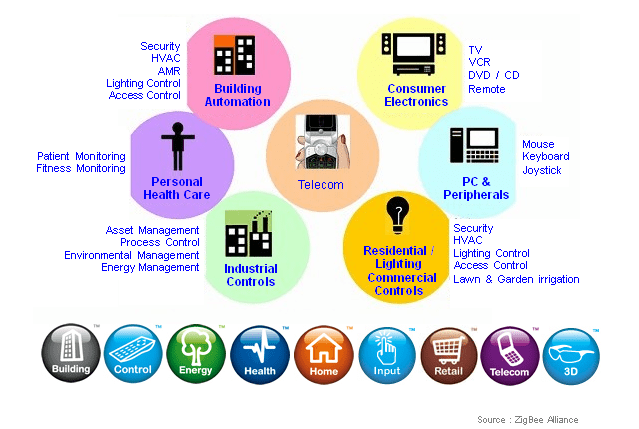

Zigbee Hacking

Pernahkah anda bayangkan ketika masuk ke rumah, secara otomatis lampu rumah menyala tanpa kita harus menghidupkan saklar. Atau pintu akan terbuka otomatis dengan perintah kita. Atau suhu ruangan dapat diatur secara otomatis tanpa kita harus sibuk mencari remote AC. Itulah salah satu contoh kemajuan teknologi smart-home. Teknologi ini saat ini sudah ada dan sudah digunakan…

-

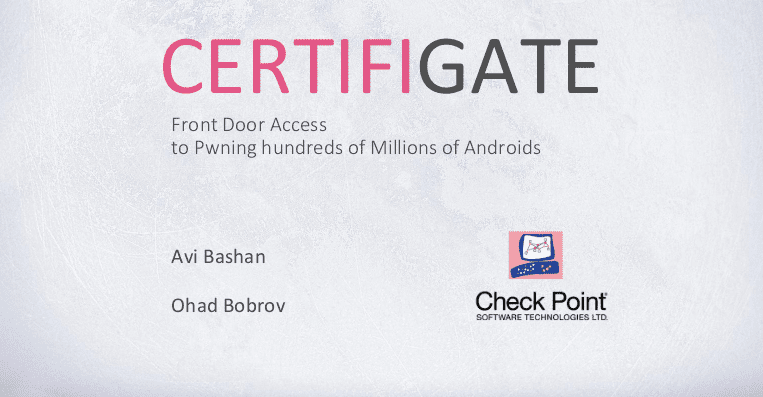

Certifi-gate Celah Keamanan Android

Peneliti keamanan dari Check Point menemukan celah keamanan berbahaya pada Android. Celah keamanan ini dinamakan certifi-gate. Celah keamanan ini disebut-sebut membuka pintu masuk untuk membajak jutaan perangkat Android. Celah keamanan ini ditemukan pada fungsi mobile Remote Support Tool (mRST) yang banyak terdapat pada perangkat Android. Misalnya perangkat Android kita error karena kesalahan konfigurasi software, mRST…

-

Funtenna – Exploit

Institusi pemerintah mulai banyak memisahkan komputer yang berisi data-data rahasia dari jaringan. Komputer ini biasanya tidak terhubung sama sekali dengan jaringan baik kabel maupun wireless. Transfer data dilakukan menggunakan flash-disk. Teknik ini disebut Air-Gapped. Diyakini dengan cara ini maka komputer akan aman dari serangan hacker. Tapi Ang Cui peneliti keamanan dari Red Ballon Security baru…

-

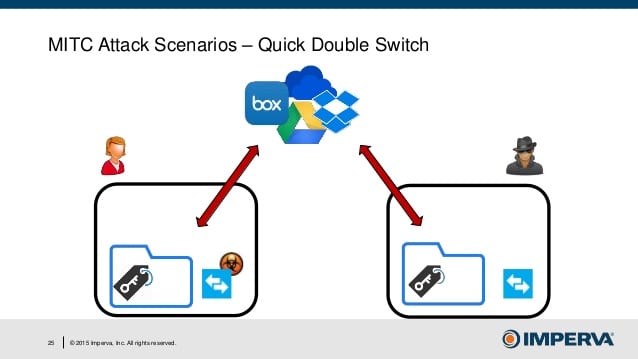

Man In the Cloud

Saat ini teknologi Cloud telah banyak digunakan. Penyedia layanan cloud pun terus bertambah dan semakin bervariasi. Cloud berhasil membuat pekerjaan kita sehari-hari menjadi lebih mudah. Walaupun begitu ternyata ada juga yang bisa menggunakan teknologi cloud ini untuk melakukan cybercrime. Peneliti keamanan dari imperva baru saja menemukan teknik serangan baru yang memanfaatkan cloud. Serangan ini dinamakan Man…

-

Celah Keamanan Stagefright pada Android

Bulan Juli peneliti keamanan dari perusahaan Zimperium mengumumkan penemuan celah keamanan pada Android. Penemuan yang diberi nama celah keamanan Stagefright ini disebut-sebut sebagai vulnerabilty Android yang paling berbahaya saat ini. Sejak versi 2.2 Android memiliki library libStagefright. Library ini merupakan media library yang memproses berbagai macam format media. LibStagefright yang dibangun dengan bahasa C++ ini…

-

Jeep Hacking

Akhir bulan Juli kemaren 2 orang peneliti keamanan berhasil membuat sebuah exploit yang digunakan untuk mengendalikan mobil dari jarak jauh. Charlie Miller dan Chris Valasek berhasil menemukan celah keamanan dari mobil Jeep Chrysler dan kemudian mengendalikan mobil tersebut secara remote melalui wireless. Dengan Jeep Hacking ini kedua peneliti tersebut bisa mengendalikan kemudi, rem maupun transmisi…

-

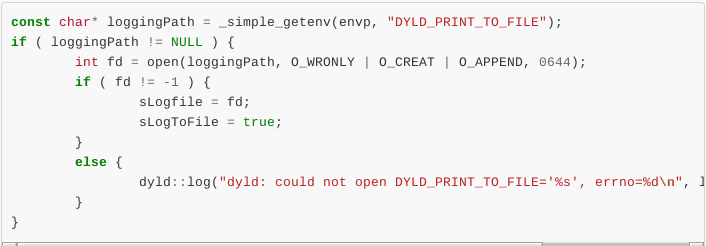

Celah Keamanan Mac

Beberapa peneliti keamanan baru saja menemukan beberapa celah keamanan OS X 10.10 Apple. Celah keamanan mac ini dapat digunakan penyerang untuk mendapatkan hak akses tertinggi pada komputer Mac. Celah keamanan ini berasal dari penambahan fitur baru di dynamic linker dyld pada OS X 10.10. Salah satu fitur ini menambahkan environment variable DYLD_PRINT_TO_FILE yang dapat melakukan pencatatan…

-

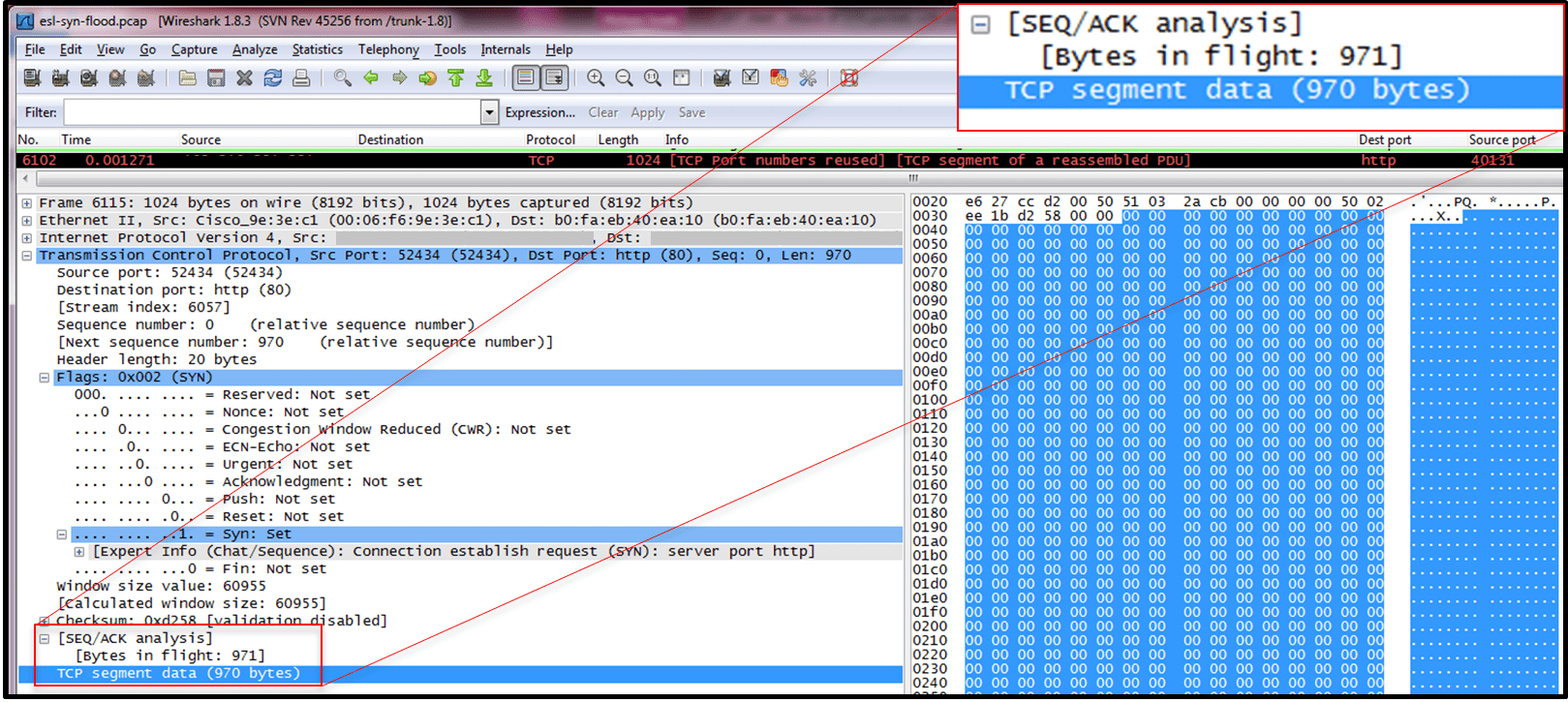

Tsunami DDos

Pertangahan bulan Juli tahun ini, penyedia layanan chatting Telegram melaporkan server mereka mengalami serangan DDOS. DDos merupakan serangan yang dilakukan dengan mengirimkan request secara terus menerus ke server untuk membuat server tersebut sibuk. Atau dapat kita analogikan pada waktu makan siang di kantin, ketika kita mau antri pesen makanan, di depan anda sudah ada 1000…

-

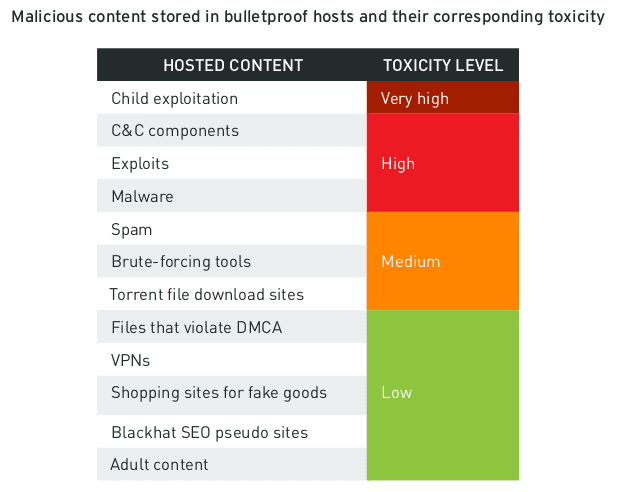

Bulletproof Hosting

Dalam kisah penutupan forum cybercrime Darkode, ada cerita menarik tentang tempat hosting yang digunakan oleh Darkode. Tempat hosting ini dikenal dengan Bulletproof Hosting Service (BPHS). Apa sih sebenarnya Bulletproof hosting ini? Bulletproof hosting merupakan istilah yang dikenal pada dunia Underweb untuk sebuah tempat hosting yang sering digunakan untuk memasang berbagai macam konten seperti phishing, carding,…