-

Keamanan apps secure messaging

Saya baru baca laporan dari cybernews tentang keamanan secure messaging apps. Laporannya memang dibuat tahun 2020, tapi menarik untuk dibaca. Jadi mereka melakukan analisa terhadap 13 apps secure messaging yang populer, yaitu: Signal Wickr Me Messenger WhatsApp Telegram Wire Viber Cyber Dust iMessage Pryvate Qtox Session Briar Yang dianalisa dari sisi keamanan data, yaitu proses…

-

Tools Digital Forensik

Hari ini saya lagi baca-baca tentang digital forensik. Digital forensik ini proses mempelajari artefak, biasanya untuk mencari barang bukti dalam sebuah penyidikan. Digital Forensik ini toolsnya banyak banget, berikut ini beberapa tools yang bisa dipake untuk digital forensik: Free Hex Editor Neo: tools untuk binary file editor, biasanya dipake untuk mempelajari kode dari sebuah program …

-

Kape – tools forensik

Untuk para penggemar Forensik, ada tools baru namanya KAPE. Program ini digunakan untuk menemukan artifak forensik dan melakukan parsing. Dengan KAPE ini penyelidik bisa menemukan artifak dengan cepat dan menentukan prioritas artifak tersebut. Tools ini dapat penghargaan DFIR non-commercial tool of the year. Tools ini gak perlu diinstal, bekerja dalam command line. Tentang KAPE bisa…

-

Tools Footprinting

Footprinting adalah proses pengumpulan informasi. Ada banyak tools keren yang bisa dipake untuk melakukan footprinting Shodan https://www.shodan.io The Harvester https://github.com/laramies/theHarvester Google Dorks https://en.wikipedia.org/wiki/Google_hacking Maltego https://www.maltego.com/products/ Recon-ng https://github.com/lanmaster53/recon-ng TinEye https://tineye.com CheckUsername https://checkusernames.com https://knowem.com/checkusernames.php?

-

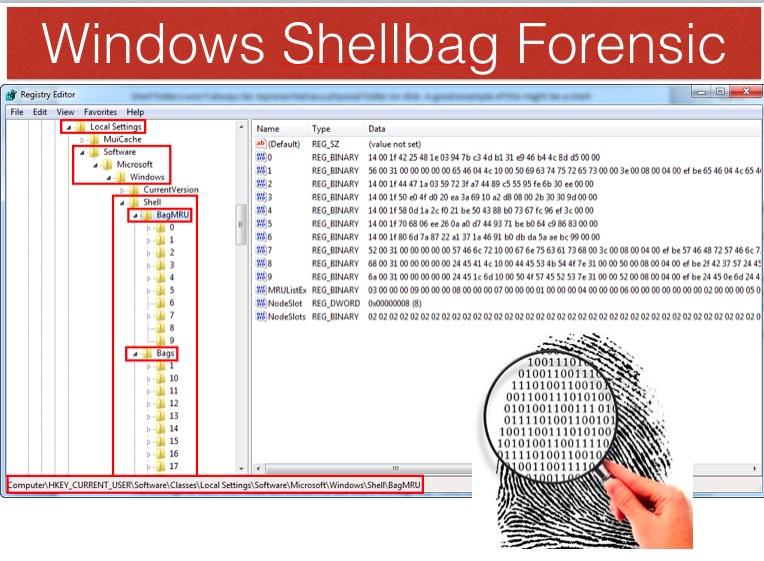

Windows Shellbag Forensic

Hari ini saya lagi belajar tentang Windows Shellbag Forensic. Ternyata dari shellbags kita bisa mengetahui berbagai info menarik yang bisa kita gunakan dalam memecahkan kasus digital forensik. Walaupun saya masih newbie tentang Forensik, saya akan coba share kegunaan mempelajari Shellbags dalam proses Digital forensik di OS Windows. Apa sih fungsi Shellbag? Di sistem operasi Windows…