-

Hackware : Presentasi Danito

Saya coba lanjutkan sharing catatan saya dari acara Seminar Riset ID-SIRTII 2017. Masih sesi 1 presentasi Aries dan Danny. Pada tulisan sebelumnya saya telah cerita tentang presentasi Aries tentang IoT Security, sekarang saya lanjutkan dengan presentasi Danito alias Danny. Danito bercerita tentang low budget DIY Hacking tool. Jadi bagaimana caranya membuat tools pentest (hacking) dengan modal…

-

Chaos Theory for Security

Kemaren saya ikut acara seminar riset ID-SIRTII. Saya akan coba share beberapa materi menarik disini. Keynote Speaker acara ini adalah Prof. Ken Umeno dari Kyoto University. Beliau berbicara tentang penerapan Chaos Theory for Security Issues in IoT dan 5G. Prof Umeno ini adalah orang yang meneliti penerapan teori chaos untuk pengamanan komunikasi CDMA di Jepang.…

-

DNS Security

Hari ini saya mau cerita tentang materi terakhir dari seminar riset ID-SIRTII. Topiknya tentang DNS Security, disampaikan oleh mas Solahuddin dari ID-SIRTII. ID-SIRTII sedang mengembangkan infrastruktur untuk mengamankan DNS di Indonesia. Mengapa mengamankan DNS? Karena ketika dulu pertama dikembangkan DNS merupakan layanan yang tidak dirancang untuk aman. Jadi pada pengembangan internet, memang para penjahat belum…

-

IP Camera security

Masih ada 2 materi dari seminar riset ID-Sirtii yang ingin saya share. Materi tentang DNS security dan IP camera security. Sekarang saya cerita dulu tentang IP Camera security. Materi ini disampaikan mas Heru Suhartono dari echo. Echo itu komunitas ngoprek. IP-Camera sekarang banyak dipake untuk kamera pemantau keamanan. Ada berbagai macam jenis IP-Camera, ada yang…

-

Pencakar

Judul posting kali ini mungkin agak sedikit berbeda dengan tema security. Kesannya agak horor mungkin :) Tapi sebenarnya pencakar ini judul presentasi Pak Iwan Sumantri pada acara seminar riset ID-SIRTII. Pencakar merupakan kepanjangan pencari kerentanan dengan pendekatan reconnaissance. Pencakar ini proyek riset dari bagian R&D ID-SIRTII. Tujuannya adalah untuk mengumpulkan data tentang kerentanan website di…

-

Mata Garuda

Materi berikutnya dari acara seminar riset ID-SIRTII adalah presentasi mata garuda. Mata garuda merupakan sistem monitoring jaringan internet di Indonesia. Teknologi yang digunakan adalah snort IDS yang sudah dilengkapi berbagai plugin. Dengan mata garuda bisa dipantau aktifitas keluar masuk jaringan internet di negara kita. Bisa ditampilkan juga insiden keamanan yang terjadi. Bila terjadi insiden, mata…

-

Tren Vulnerability web di Indonesia

Materi berikutnya dari seminar riset ID-SIRTII adalah tentang tren vulnerability website di indonesia. Materi ini merupakan hasil penelitian dari tim R&D ID-SIRTII-CC. Tujuannya untuk mengetahui tren celah keamanan yang ada di website di Indonesia. Karena dari hasil pemantauan ID-SIRTII masih banyak website berdomain .id yang mengalami penyerangan. Materi ini dipresentasikan oleh kang Achmad Syafaat. Nah…

-

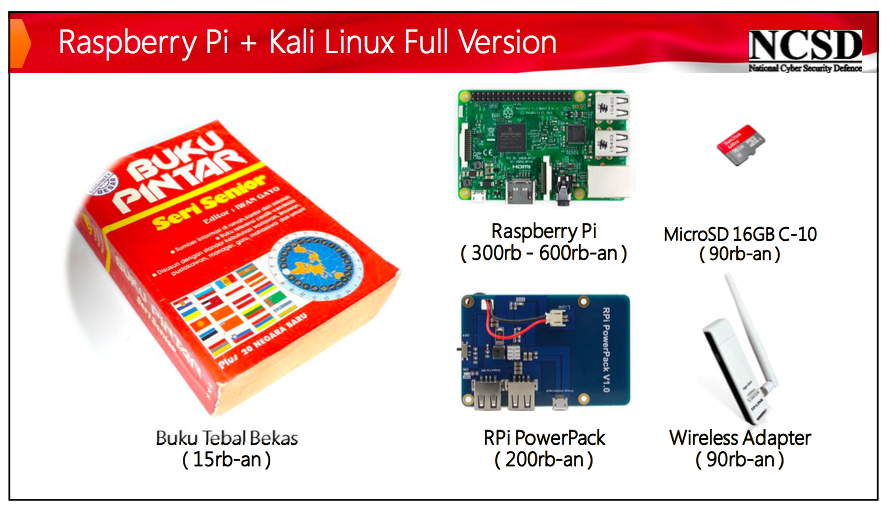

Penetration test dengan Raspberry pi

Saya akan lanjutkan sharing cerita oleh-oleh dari seminar riset ID-SIRTII. Materi berikutnya adalah penetration test dengan Raspberry Pi. Penetration test itu mencari celah keamanan dari sebuah sistem. Penetration testing suka disingkat pentest. Sebenarnya beda tipis dengan dengan hacking. Yang ngebedain pertama pelakunya. Kalo hacking biasanya dilakukan oleh orang yang berniat jahat. Kalo pentest ini biasanya…

-

Internet Privacy

Saya masih mau lanjutkan cerita tentang seminar riset ID-SIRTII. Kemarin saya sudah cerita tentang materi BYOD dari mas Aries. Materi berikutnya tentang Internet Privacy. Materi ini dibawakan oleh Girindro Pringgo Digdo. Mas Girin ini dari omega.or.id, penulis buku Analisis Serangan dan Keamanan pada Aplikasi Web. Dia sharing pengalaman tentang privasi di internet. Menurut dia untuk…

-

Seminar riset – IDSIRTII

Bulan mei ini ada acara seminar riset yang diadakan ID-SIRTII . Seminar ini akan memaparkan hasil riset yang terkait dengan Keamanan Jaringan. Acaranya akan berlangsung tanggal 13-14 Mei 2014 di Hotel de Java Bandung. Hotelnya terletak di sekitar daerah sukajadi. Informasi dan pendaftaran bisa langsung dilihat di web ID-SIRTII pada link berikut. Acara seminar riset…