-

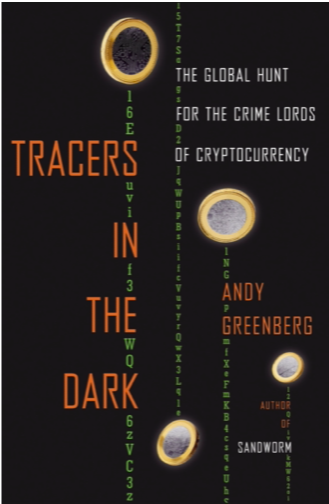

Tracers In The Dark – Andy Greenberg

Saya baru beres baca buku Tracers In The Dark – karya Andy Greenberg. Buku ini seru banget, bercerita tentang berbagai kasus kejahatan di dunia cryptocurrency dan bagaimana polisi menyelesaikan kasus2 tersebut. Andy Greenberg sendiri adalah jurnalis security dari majalah Wired. Baca buku ini kayak baca novel thriller yang menegangkan. Andy disini cerita tentang dunia gelap…

-

Sharing di LP3I Jakarta

Tadi saya diminta sharing di acara webinar LP3I Jakarta tentang cybersecurity awareness. Seru juga, karena udah lama gak ngajar, maklum lagi jadi mahasiswa lagi. Sempet panik juga tadi, karena sekitar 15 menit sebelum acara dapet telepon dari pemkot kumamoto tentang vaksin, jadi saya baru daftar vaksin covid dan dia mau konfirmasi tentang sertifikat vaksin saya.…

-

Tips analisa malware

Untuk melakukan analisa malware selalu ada resiko komputer kita terinfeksi. Lebih parah lagi kalo sampe nyebar ke jaringan. Jadi analisa malware harus dilakukan secara hati-hati. Berikut ini ada beberapa tips analisa malware yang aman: Referensi: dari thread Karsten Hahn https://twitter.com/struppigel/status/1617384467731185665

-

Usenix 22

Conference Usenix 22 baru aja beres. Usenix ini salah satu top conference buat para satpam. Biasanya tiap tahun banyak paper2 menarik yang muncul disini. Seleksinya juga ketat banget, konon cuman 18% paper yang keterima. Padahal yang diterima lumayan banyak tahun ini ada 256 paper. List paper yang keterima bisa dilihat disini https://www.usenix.org/conference/usenixsecurity22/technical-sessions Proceedingnya bisa dilihat…

-

Mesin deteksi malware

Ada tulisan bagus yang jelasin cara kerja antivirus dari hackers-arise. Menurut mereka antivirus biasanya 4 mesin deteksi malware berikut: Statik Dinamik Heuristik Unpacking Mesin analisa statik biasanya udah punya database malware dalam bentuk signature. Contohnya signature YARA. Cara kerja mesin statik adalah dia membandingkan signature file dengan database malware. Mesin analisa dinamis, biasanya mendeteksi malware…

-

Tutorial Analisa Malware – Paul

Buat yang lagi belajar analisa malware ada tutorial bagus dari Paul. Dia pake tools Flare-VM dari mandiant, radare2 sama idapro. Dia bagi tutorialnya dalam beberapa tulisan. Bagian pertama tentang dasar analisa malware, dia jelasin tentang analisa statik dan ngasih contoh analisa sebuah keylogger, bisa dilihat disini: https://artik.blue/malware1 Tulisan kedua dia ngasih contoh analisa maldocs (malware…

-

Top Malware 2021 – CISA

Cisa (cybersecurity and infrastructure security agency) alias badan keamanan US baru ngeluarin dokumen 2021 Top malware strains. Dokumen ini tentang malware yang paling berbahaya di tahun 2021, beserta penjelasan dan cara mitigasinya. Menurut CISA malware yang masuk list top malware 2021 adalah: Agent Tesla AZORult Formbook Ursnif LokiBot MOUSEISLAND NanoCore Qakbot Remcos Trickbot GootLoader Qakbot…

-

Shadow Daemon WAF

Hari ini ada mahasiswa yang sidang proyek akhir. Dia bikin sistem proteksi web terhadap serangan pake Shadow Daemon WAF (Web application Firewall). Shadow Daemon ini proyek open source. Ada 3 teknik yang digunakan untuk pengamanan. Blacklist, Whitelist dan integrity. Blacklist menggunakan serangkaian rules untuk mendeteksi serangan. Ada sekitar 120 regex yang dipake untuk mendeteksi berbagai…

-

IIS Malware

Ada paper menarik tentang IIS Malware. IIS disini bukannya penyanyi dangdut, tapi IIS aplikasi web server alias (Internet Information Service). Sodaraan sama apache. IIS ini punya microsoft. Paper ini ditulis oleh peneliti dari ESET, perusahaan anti virus. Malware IIS ini di amrik banyak nargetin email pemerintahan dan transksi e-commerce. IIS ini biasanya support 2 jenis…

-

Tools Mobile Audit

Saya baru nemu tools mobile audit. Tools ini bisa dipake untuk nguji apk android. Jadi bisa digunakan untuk analisa malware apk itu, kemudian melakukan analisa statik, sama ada penjelasan tentang secure coding. Tools ini udah nyambung juga ke virustotal, malwareDB dan maltrail Toolsnya bisa dilihat disini: https://github.com/mpast/mobileAudit Tools ini yang buat dari owasp. Penjelasan tentang…