-

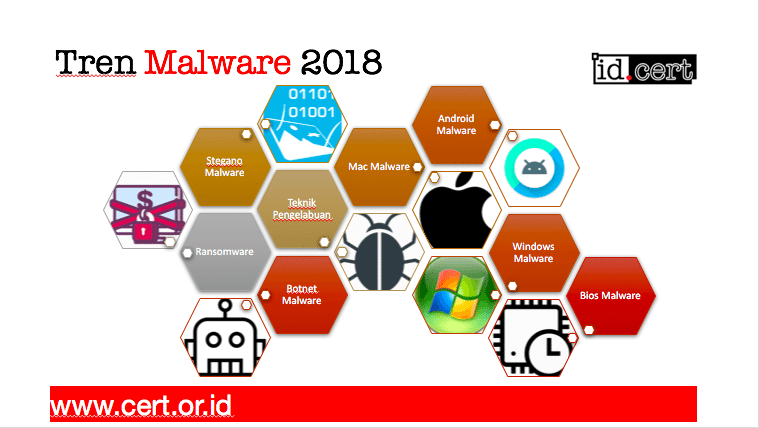

Tren Malware 2018

Saya coba lanjutkan tulisan sebelumnya outlook dan tentang tren malware 2018. Sebelumnya telah dibahas tentang Ransomware, teknik pengelabuan dan pasar malware di Darkweb. Kali ini saya akan lanjutkan tentang tren malware 2018 lainnya. Stegano Steganography adalah teknik yang digunakan untuk menyembunyikan pesan rahasia. Namun teknik stegano mulai digunakan juga oleh malware, untuk menghindari deteksi Antivirus,…

-

Malware Outlook 2018

Materi terakhir dari pertemuan ID-CERT kali ini adalah malware outlook 2018. Jadi pada sesi ini saya diminta Pak Ahmad untuk meramal malware apa yang bakal ngehits pada tahun 2018. Karena saya bukan mbah Dukun, jadi saya sampaikan saja tren malware di tahun 2017. Ransomware 2017 ini seringkali disebut tahunnya ransomware. Ada 400 varian ransomware yang…

-

Sesi Diskusi Pertemuan akhir tahun ID-CERT 2017

Saya masih lanjutkan sharing tentang pertemuan akhir tahun ID-CERT. Setelah presentasi pak Budi Rahardjo tentang Tren Keamanan 2018, kemudian pertemuan dilanjutkan dengan sesi Diskusi. Keamanan IoT Topik pertama adalah sharing dari audience tentang RPM (Rancangan Peraturan Menteri) tentang digital certificate. Peserta tersebut menanyakan standar apa yang bisa diterapkan untuk mengamankan perangkat IoT. Apakah mengacu pada…

-

Tren Keamanan Informasi 2018

Materi berikutnya pada pertemuan akhir tahun ID-CERT 2017 adalah sharing dari Pak Budi Rahardjo tentang tren keamanan informasi 2018. Rangkuman presentasi beliau adalah sebagai berikut: Keamanan Wifi Pak Budi bercerita tentang celah keamanan Kracks. Yaitu baru saja ditemukan kelemahan WPA2. Dengan memanfaatkan celah keamanan ini, penyerang dapat melakukan serangan man in the middle attack. Yang…

-

Ikhtisar Peristiwa Keamanan 2017 oleh Suluh Husodo

Agenda berikutnya pada pertemuan akhir tahun ID-CERT adalah Presentasi dari Suluh Husodo alias Abang tentang ikhtisar peristiwa keamanan 2017 yang dialaminya. Abang ini adalah partner CBN dan pengelola Indowebster. Indowebster yang didirikan pada tahun 2007 adalah startup pertama di Indonesia yang bergerak di bidang file hosting. Indowebster sempat memiliki 256 terabyte storage, namun sekarang tidak melayani storage. DDoS…

-

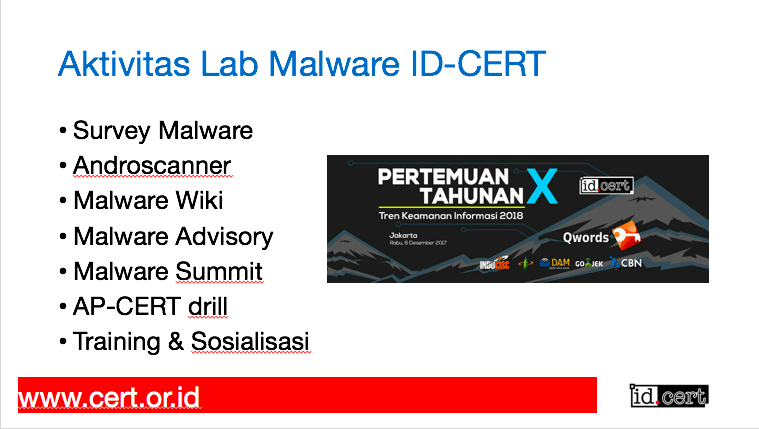

Laporan Aktifitas Lab Malware ID-CERT

Materi berikutnya pada acara pertemuan akhir tahun ID-CERT 2017 adalah laporan aktifitas lab malware. Lab malware mulai dibentuk tahun 2014, terdiri dari banyak relawan yang berasal dari berbagai daerah. Aktifitas yang telah dilakukan Lab Malware ID-CERT diantaranya: Survey Malware Androscanner Malware Wiki Malware Advisory Malware Summit AP-CERT drill Training & Sosialisasi Survey Malware: Selama ini…

-

Laporan Aktifitas ID-CERT 2017

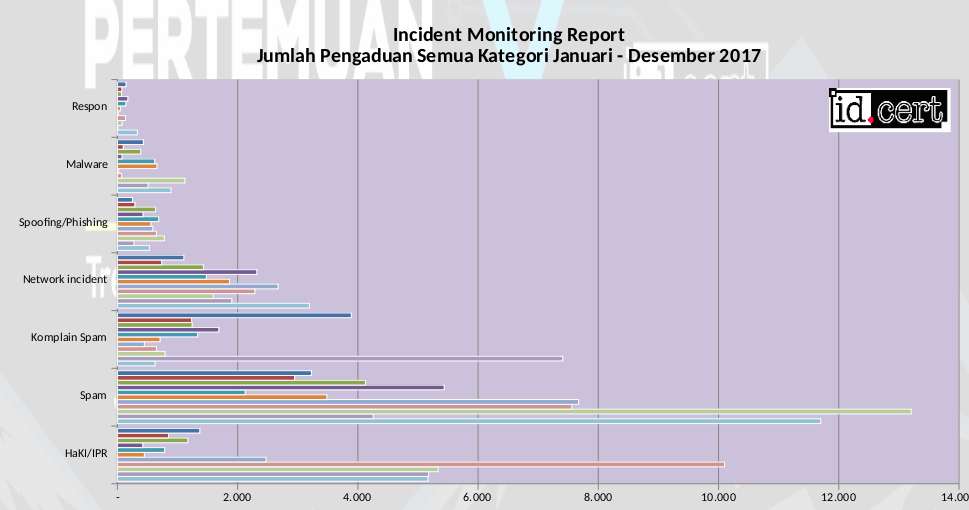

Pada tulisan sebelumnya saya telah share catatan dari pertemuan akhir tahun ID-CERT 2017. Agenda berikutnya pada acara ini adalah laporan aktifitas ID-CERT 2017 oleh Pak Ahmad. Pak Ahmad menjelaskan aktifitas rutin ID-CERT adalah menerima laporan Insiden. Untuk menangani laporan ini ID-CERT membuat sebuah sistem Incident Monitoring Report. Monitoring ini bukan berdasarkan sensor, melainkan laporan dari…

-

Pertemuan Akhir Tahun ID-CERT 2017

Hari ini diadakan acara pertemuan akhir tahun ID-CERT 2017. Kali ini acaranya diadakan di Jakarta, tepatnya di Kolla Space Jl Agus Salim. Biasanya acara ID-CERT diadakan di Bandung. Namun kali ini Pak Budi ingin acara diadakan di Jakarta. Kolla Space ini ternyata tempatnya nyaman. Jadi dia konsepnya co-working space (Kollaborasi). Letaknya juga tidak jauh dari…

-

Presentasi tentang DGA Malware

Materi berikutnya pada acara Indonesia Malware Summit 2017 adalah presentasi tentang DGA Malware. Presentasi ini disampaikan oleh Enrico Hugo dari Indonesia Honeynet Project. DGA adalah singkatan dari Domain Generation Algorithm. DNS Pada awal presentasi Enrico bercerita tentang DNS (Domain Name System). DNS adalah layanan yang biasa digunakan untuk menerjemahkan alamat IP ke alamat domain, dan sebaliknya…

-

Presentasi tentang Smartphone Malware

Materi berikutnya dari acara Indonesia Malware Summit 2017 adalah presentasi tentang smartphone malware. Presentasi ini disampaikan oleh salah satu Mbahnya Malware Indonesia yaitu mas M.Ali Syarief. Mas ali ini ini security analyst, pentester dan malware analyst. Beliau juga alumni lab riset ID-SIRTII, pernah membuat AMOS (Android Malware Operating System) yaitu sistem operasi Linux untuk melakukan…