Advanced Persistent Threats (APT) telah menjadi sebuah senjata cyber yang sering digunakan untuk melakukan pencurian data. APT sering digunakan untuk mencuri data dari komputer pada sektor pemerintah, militer maupun korporasi. APT biasanya dirancang secara professional, serta dibuat agar tidak bisa dideteksi oleh antivirus. Dari data statistik, keberadaan APT rata-rata dideteksi keberadaannya setelah 416 hari berada pada komputer korban. Pada tahun 2012 telah ada 75 juta sampel malware APT dengan tingkat pertumbuhan 50 ribu malware perhari. 59% perusahaan pernah menjadi korban APT. 69% korban APT mengetahui organisasinya menjadi korban APT berdasarkan informasi dari pihak eksternal. Maksudnya organisasi tersebut tidak berhasil mendeteksi malware APT ini secara internal.

42% korban APT berasal dari sektor komersil, 31% berasal dari pihak militer. Beberapa perusahaan besar yang pernah menjadi korban APT diantaranya Zappos, Sony, Linkedin, Yahoo, Exxon, Hyundai dll. Beberapa ahli menyebutkan sistem pertahanan jaringan saat ini yang menggunakan Firewall, antivirus, IDS, Proxy bahkan VPN tidak mampu menghentikan APT. Untuk mendeteksi keberadaan APT perlu dilakukan analisa terhadap data-data trafik jaringan, file log komputer, dll. Analisa ini dapat dilakukan dengan menggunakan alat bantu analisa big data. Beberapa tools yang dapat digunakan antara lain Palantir, splunk, Arcsight, tools Siem, Cyber Net Falcon, Solera dan Netwitness.

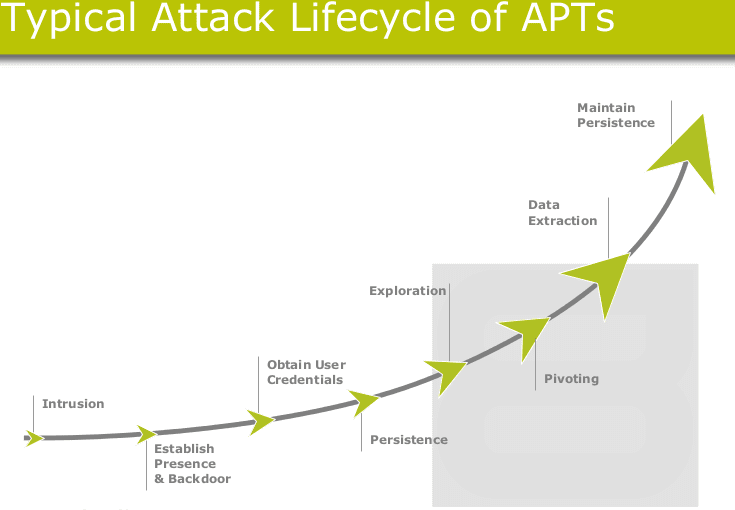

Siklus penyerangan APT dapat dibagi menjadi beberapa tahap berikut:

- Intrusion

- Establish Presence & Backdoor

- Obtain User Credentials

- Persistence

- Exploration

- Pivoting

- Data Extraction

- Maintain persistence

Ada juga yang membagi tahapannya sebagai berikut: Reconnaissance, Intrusion, install rootkit, Escalate Priviledge, Establish Command & Control, Scan for targets, Propagate, Staging, Execute, Persistence/steath.

Beberapa contoh aktifitas yang dilakukan APT:

- Membangun koneksi VPN dengan server yang tidak dikenal

-

Komunikasi Bot dengan Server : adanya DNS Inquiry dalam jumlah besar dari perangkat yang bukan server, penggunaan protokol seperti IRC, koneksi p2p, port yang tidak standar, aktifitas RPC yang tidak normal.

-

Aktifitasi SMB query secara banyak. dll

bacaan

http://www.isc8.com/assets/files/CyberadAPT.WhitePaper.7000_HN.pdf

Satu tanggapan untuk “Advanced Persistent Threats”

Terima kasih atas informasinya yang sangat menambah pengetahuan mengenai apa itu APT.