Kaspersky baru saja melaporkan penemuan malware APT Naikon. Kaspersky memberi gelar “One of the most active APTs in Asia, especially around the South China Sea” terhadap APT ini. Selain itu FireEye juga melaporkan penemuan malware yang sama. Tapi FireEye menamakan malware ini APT30. Diduga malware ini sudah mulai beraksi sejak tahun 2010.

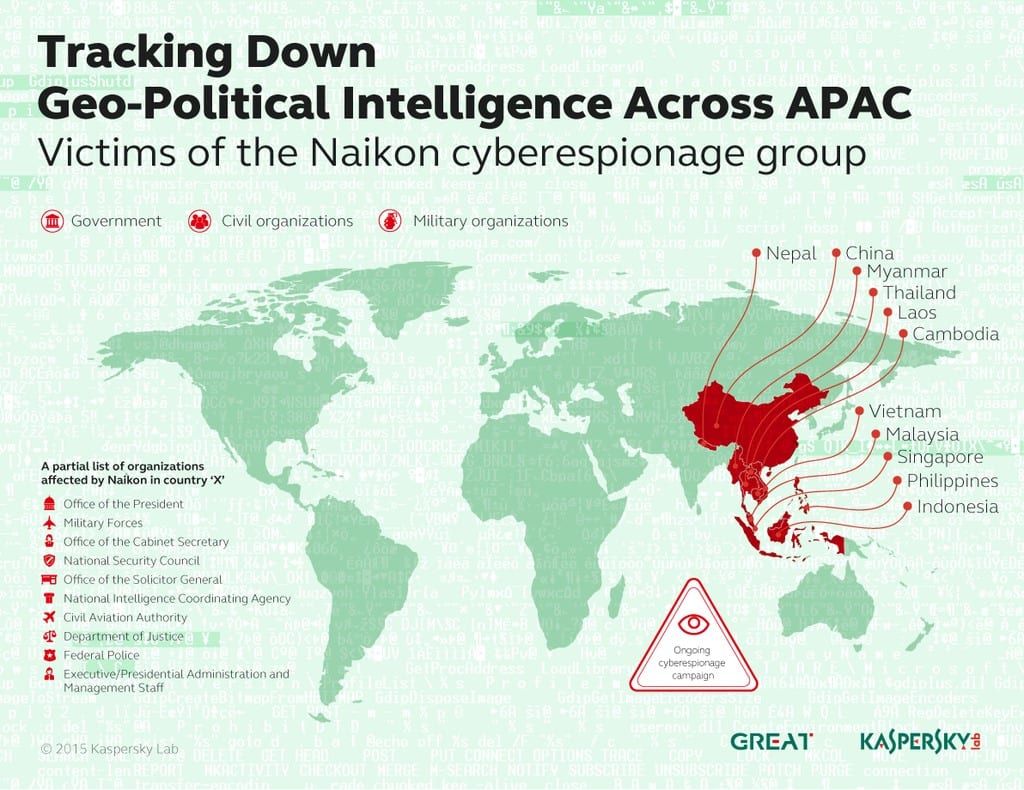

Malware ini terdeteksi menyerang kantor pemerintahan dan militer pada negara negara berikut : Filipina, Malaysia, Kamboja, Indonesia, Vietnam, Myanmar, Singapura, Nepal, Thailand, Laos dan China.

Menurut Kaspersky serangan malware ini diawali dari email, yang berisi attachment dengan informasi yang menarik. File attachment yang dikirim terlihat seperti file word document biasa. Tapi sebenarnya file ini merupakan sebuah exploit yang memanfaatkan celah keamanan CVE-2012-0158. Ketika file dibuka dokumen menampilkan informasi yang diinginkan, tapi di background proses menjalankan spyware.

Malware ini mempunyai ukuran yang kecil dan terenkripsi, umumnya sekitar 8 MB. Malware memiliki kode yang akan diinjeksi ke memori browser. Setelah mendekripsi dirinya, malware mengandung informasi berikut:

- C&C server

- Ports dan cara berkomunikasi dengan server

- User-agent string

- Filenames dan paths komponen

- Hash sums dari API functions user

Beberapa fungsi dari malware ini antara lain:

- Menyediakan koneksi remote ke komputer korban

- Mencatat aktifitas korban

- Mengupload log dan file dari komputer korban ke server FTP

Malware ini digunakan dalam operasi spionase. Kaspersky melaporkan beberapa instansi yang menjadi target malware ini:

- Kantor Presiden

- Kantor Militer

- Kantor sekretaris kabinet

- Kementerian Pertahanan

- Kantor intelejen

- Autoritas penerbangan sipil

- Department of Justice

- Kantor Polisi

- Staff Kepresidenan

Bahan bacaan

https://securelist.com/analysis/publications/69953/the-naikon-apt/