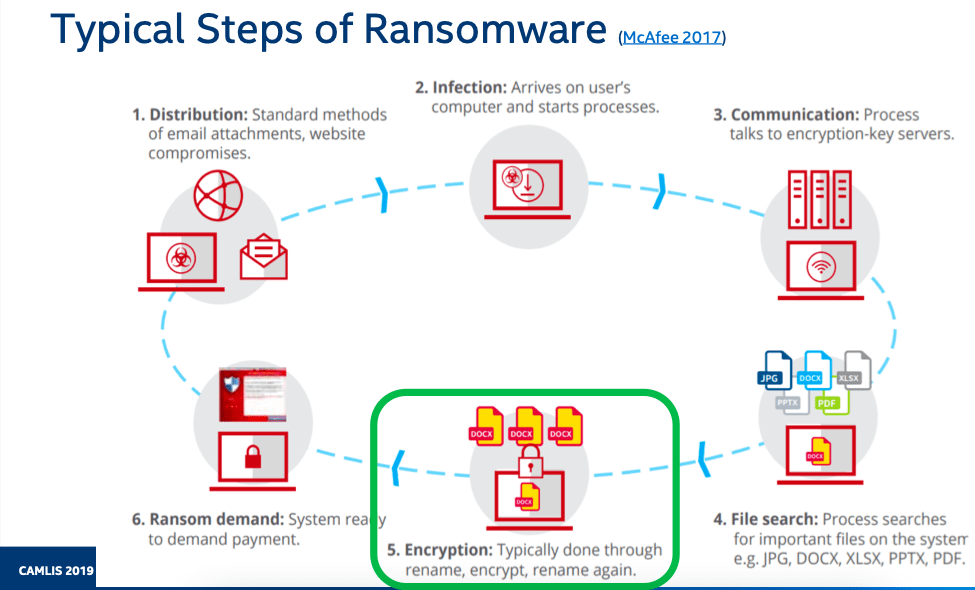

Dari conference Camlis 2019 ada lagi presentasi yang seru dari Yang, judulnya Towards a Trustworthy and Resilient Machine Learning Classifier – a Case Study of Ransomware Behavior Detector. Pada presentasi ini Evan Yang dari IBM Lab SPR membuat sistem pendeteksi ransomware dengan machine learning. Menurut data dari phoenixnap pada tahun 2019 ransomware telah membuat kerugian sebesar $75 billion. Deteksi ransomware saat ini masih belum optimal. Korban yang data2nya di enkrip, akan mengalami kesulitan untuk mengembalikan data.

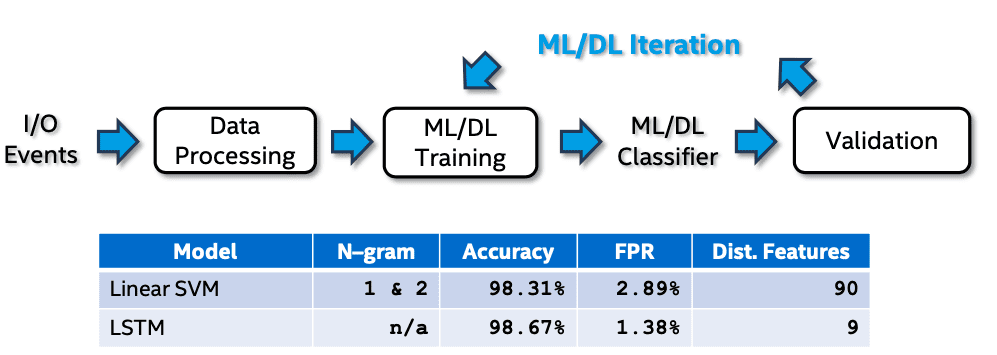

Menurut Yang, teknik deteksi berbasis behavior-based yang dilengkapi dengan mekanisme backup dapat digunakan untuk mengatasi ransomware. Dia membuat sistem deteksi dengan classifier berbasis Machine Learning (ML) dan Deep Learning (DL). Ransomware dijalankan pada Sandbox windows kemudian dipelajari aktifitas Input dan outputnya (I/O). Data time-series behavior data dianalisa dengan long short term memory (LSTM) atau SVM dengan N-gram featured.

Menurut pengujian Yang, bahkan classifier berbasis naïve dengan akurasi (>98%) dan tingkat false positive rendah (<1.4%) belum dapat mendeteksi ransomware dengan baik. Untuk meningkatkan tingkat deteksi dan mengatasi masalah overfitting, Yang mengusulkan teknik augmentasi data. Untuk mencegah” sensitivity of the sliding window size”, mekanisme over-sampling mechanism digunakan untuk melakukan synthesize samples seperti pada stream event I/O.

Yang melakukan pengujian simulasi serangan ransomware. Ransomware yang digunakan pada pengujian dapat melakukan enkripsi, maupun aktifitas I/O yang benign seperti membuat file dan modifikasi file. Dengan melakukan modifikasi pada pola input/output dari enkripsi, yang menemukan bahwa ransomware dapat lolos dari deteksi. Yang menyimpukan pengujian mitigasi adversarial, harus dilakukan pada classifier ML/DL dengan dataset terbatas

Metoda integrated gradient digunakan pada pengujian model LSTM untuk menunjukan attribution. Pola attribution sesuai dengan aktifitas ransomware yang telah diketahui.

Sampel berasal dari Virustotal ada 22ribu ransomware dengan label dari microsoft dan Kaspersky, sampel dijalankan pada sandbox, setiap sampel butuh 5 menit waktu eksekusi.Yang menggunakan file decoy untuk mendeteksi ransomware. 4,4 ribu sampel masih aktif. Perbandingan jumlah klasifikasi family sampelnya:

- Locky 22%

- Cerber 20%

- Tescrypt 10%

- Petya 7%

- Genasom 6%

- Wadhrama 5%

- Troldesh 3%

- Sorikrypt 3%

- Milicry 3%

- lain2 22%

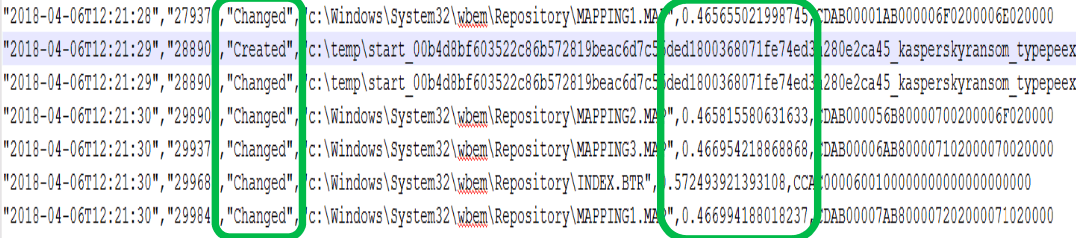

Monitoring behaviour event file I/O:

- menggunakan FileSystemWatcher (FSW)

- Entropy dari file target dihitung dengan normalized shannon entropy

- Contoh monitoring bisa dilihat pada gambar berikut: Time stamp, I/O event Type, filename target, entropy dll

- Model yang dibangun menggunakan 3700 ransomware dan jumlah benign file yang hampir sama termasuk 100 aplikasi.

- Feature berdasarkan tipe event dengan bucketed entropy (- ; 0,2; 0,4; 0,6; 0,8; 0,9) –>dikategorisasi menjadi beberapa feature berbeda

- Algoritma supervised yg digunakan: LSTM, RNN, Liner SVM dengan N-gram, N=1 & 2