Pada tulisan sebelumnya telah dibahas tentang metoda analisa malware secara analisa statik. Pada tulisan ini saya lanjutkan tentang metoda analisa dinamis malware. Pada analisa dinamis kita akan mengeksekusi malware pada lab malware, kemudian kita akan pelajari tingkah laku malware seperti proses apa saja yang dijalankan, akses ke jaringan dll. Oleh karena itu metoda ini seringkali disebut behavioural analysis.

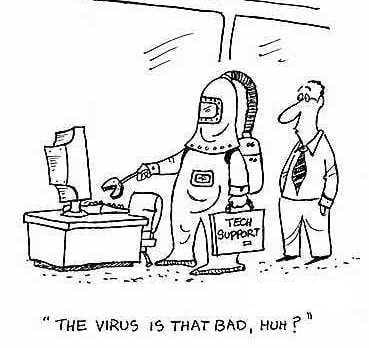

Mengeksekusi malware pada komputer mengandung banyak risiko seperti penyebaran malware pada jaringan. Nah sebelum melakukan analisa dinamis perlu dilakukan beberapa persiapan khusus untuk meminimalisir resiko tersebut. Yang pertama konfigurasi jaringan sama seperti melakukan analisa statik, kemudian pastikan semua service packs, patches, hot fix dan tools yang kita perlukan telah terpasang pada virtual mesin. Komputer tidak terhubung ke jaringan. Kemudian setting jaringan hanya Host-only. Bila diset bridged atau NAT maka ada resiko penyebaran malware.

Sebelum analisa ambil snapshot sistem. Kita membutuhkan beberapa tools berikut dalam melakukan analisa:

Proccess explorer : menampilkan proses apa saja yang dijalankan saat malware dijalankan

TCPView : menampilkan percobaan koneksi jaringan yang dilakukan malware

Windump : menampilkan semua trafik jaringan

Explorer : untuk menampilkan file dan data

Selanjutnya kita coba eksekusi malware sambil mengawasi perubahan yang terjadi pada Proccess explorer dan TCPView. Biarkan malware berjalan sekitar 15 menit. Kemudian ambil snapshot sistem. Selanjutnya kita akan membandingkan snapshot sistem dengan baseline (snapshot awal) yg telah kita buat. Catat perubahan yang terjadi pada proccess explorer dan TCPView pada snapshot dan baseline. Setiap proses baru yg berbeda dari baseline harus kita pelajari. Pada beberapa kasus, proses ini kemudian menambahkan dirinya pada registry, sehingga malware secara otomatis akan dieksekusi setiap kali boot.

Kemudian kita periksa trafik pada windump. Disini perlu dicari kemungkinan komunikasi malware dengan server command & control. biasanya jejak komunikasi berupa network listeners baru. Network listeners biasanya merupakan task pada sistem (system task) yang bertugas untuk mendengar atau monitor incoming client connections (koneksi) pada sebuah port jaringan. Task ini kemudian akan membuat DBMS task untuk setiap koneksi.

Bila ditemukan sebuah listeners baru, lakukan investigasi dengan mencoba koneksi dengan beberapa tools seperti telnet, netcat atau browser. Pelajari juga proses apa yang membuat listeners ini. Setelah mengetahui mekanisme komunikasi malware dengan server, informasi ini akan kita gunakan untuk memodifikasi ACL Firewall dan aturan (rules) IDS. Contohnya bila malware mengunduh dan memasang backdoor pada komputer korban, maka kita harus membuat sebuah server yang dapat mengunduh backdoor tersebut. Dengan cara ini kita dapat memahami informasi apa yang diinginkan pembuat malware.

Semoga bermanfaat

Referensi

http://www.sans.org/reading-room/whitepapers/malicious/malware-analysis-introduction-2103