-

Latihan 1 Keamanan Jaringan – Scanning

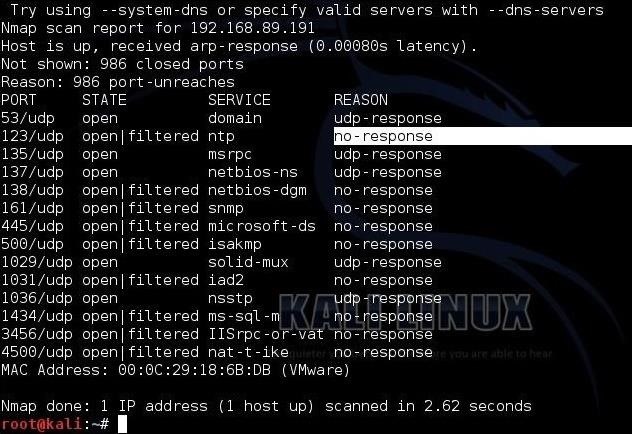

Kepada para mahasiswa peserta mata kuliah Keamanan Jaringan, hari ini kita akan melakukan latihan scanning dengan Nmap. Silahkan kerjakan latihan 1 Keamanan Jaringan berikut ini: Praktek scanning dengan nmap Unduh Nmap dari www.nmap.org! Install Nmap! Konek ke Access Point yang digunakan pada praktikum! Catat dan laporkan IP anda! Jalankan perintah berikut: nmap -sP (alamat IP…

-

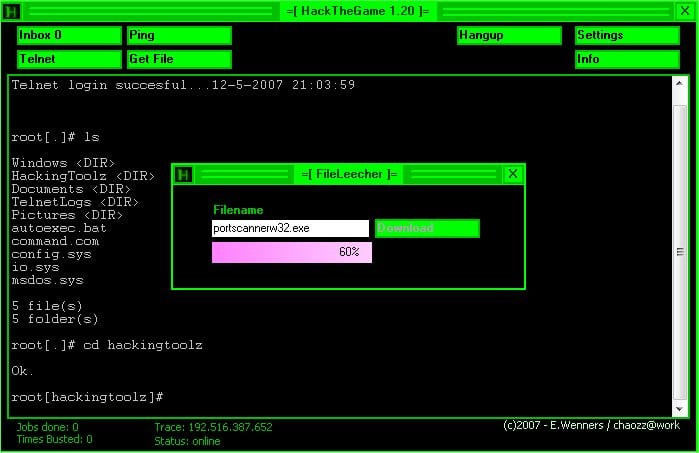

Game Hackthegame

Untuk mahasiswa peserta Keamanan Jaringan hari ini kita akan coba mengenal bagaimana penyerangan pada jaringan dilakukan. Untuk itu kita akan main game Hackthegame. Game ini merupakan simulasi hacking. Disini kalian akan berperan menjadi seorang hacker bayaran. Kalian akan mendapat berbagai misi lewat email. Diantaranya menerobos sistem, mengambil sebuah file, dll. Terdapat 11 level yang harus…

-

Rekap Materi Keamanan Jaringan 2019

Alhamdulillah akhirnya perkuliahan keamanan jaringan semester ini telah selesai. Materi perkuliahan untuk kajian 1 masih menggunakan materi CEH v10 sebagai referensi. Materi Kajian 2 tentang Crypto sebagian besar menggunakan referensi dari perkuliahan Pak Budi Rahardjo. Sementara materi lainnya menggunakan beberapa referensi dari ENSA, CHFI, dll. Materi Kajian 3 tentang malware menggunakan referensi dari Buku Practical…

-

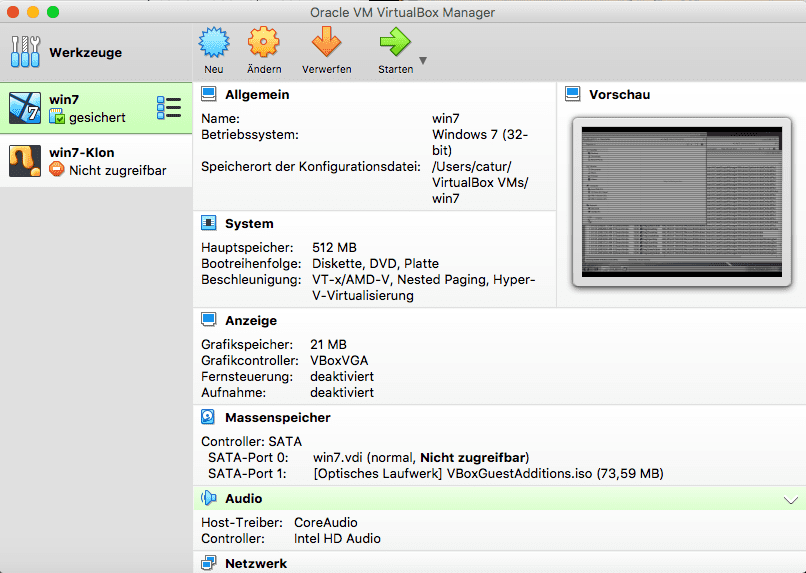

Save State, Snapshot, Pause virtual mesin

Minggu ini menjelang assessment ada beberapa siswa yang sibuk melakukan hardening di mesin virtual. Cuman mereka ngeluh setelah dilakukan hardening konfigurasinya hilang lagi. Ya kalo virtual mesinnya direboot (power off) bisa hilang lagi konfignya, namun ada beberapa fitur di virtual mesin yang bisa digunakan untuk mengatasi hal tersebut yaitu save state, snapshot dan pause. Contohnya…

-

Tentang teknik Hardening Server

Minggu ini adalah minggu terakhir perkuliahan keamanan jaringan. Minggu depan adalah assessment kajian 3. Pada kajian ini mahasiswa harus menyiapkan server yang telah diamankan. Untuk persiapan assessment kali ini saya coba share tentang teknik hardening server. Hardening server adalah cara untuk mengamankan/memperkuat sebuah server. Beberapa langkah yang dapat dilakukan diantaranya: Install paket dan aplikasi yang…

-

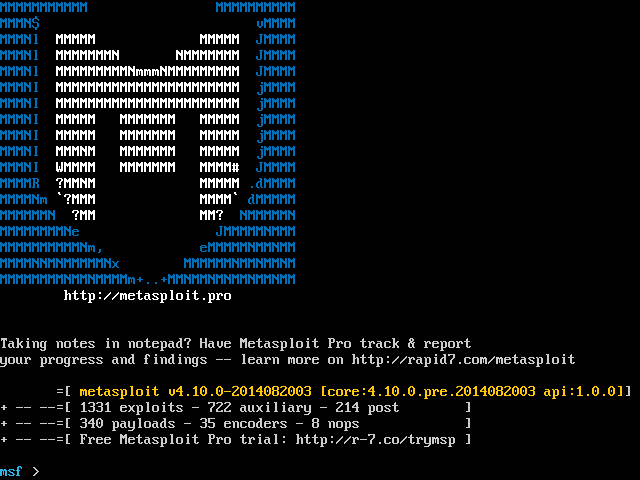

Kajian 3 : Teknik Pengujian sistem

Untuk mahasiswa peserta mata kuliah keamanan jaringan, minggu ini kita akan melaksanakan assessment kajian 3. Untuk persiapan assessment, saya coba share beberapa materi tentang bagaimana cara mencari celah keamanan pada server dan bagaimana cara untuk memanfaatkan celah keamanan tersebut (scanning network) Umumnya ada 4 langkah yang dilakukan untuk menguji sistem keamanan, sebagai berikut: Reconaissance Scanning…

-

Assessment Kajian 3 Keamanan Jaringan

Kepada para mahasiswa peserta mata kuliah keamanan jaringan, di akhir perkuliahan keamanan jaringan kita akan mengadakan assessment kajian 3: Attack Defense. Assessment ini mengadopsi game security simulasi hacking. Game ini memakai format CTF (capture the flag) dengan format Attack Defense. Jadi kalian diminta membuat kelompok 2-3 orang. Setelah itu kalian diminta membuat sebuah server yang…

-

Latihan 25 – Hardening

Kepada para mahasiswa peserta mata kuliah keamanan jaringan, hari ini kita akan mengenal tentang teknik Hardening OS. Untuk silahkan kerjakan latihan 25 berikut ini: Jelaskan apa tujuan dari Hardening! Jelaskan langkah-langkah apa saja yang harus kita lakukan dalam melakukan Hardening pada sistem Operasi Windows! (hardening checklist) Jelaskan langkah-langkah apa saja yang harus kita lakukan dalam melakukan…

-

Latihan 24 – Keamanan IoT

Kepada mahasiswa peserta kuliah Keamanan Jaringan, kemaren kita telah belajar tentang keamanan web. Hari ini kita akan belajar tentang keamanan IoT. Kita akan menggunakan tools shodan dan censys. Untuk itu silahkan kerjakan latihan 24 keamanan jaringan berikut ini: Register ke web https://www.shodan.io/ Menggunakan shodan, cari sebuah webcam yang terhubung ke internet! Lakukan screenshoot tampilan webcam tersebut!…

-

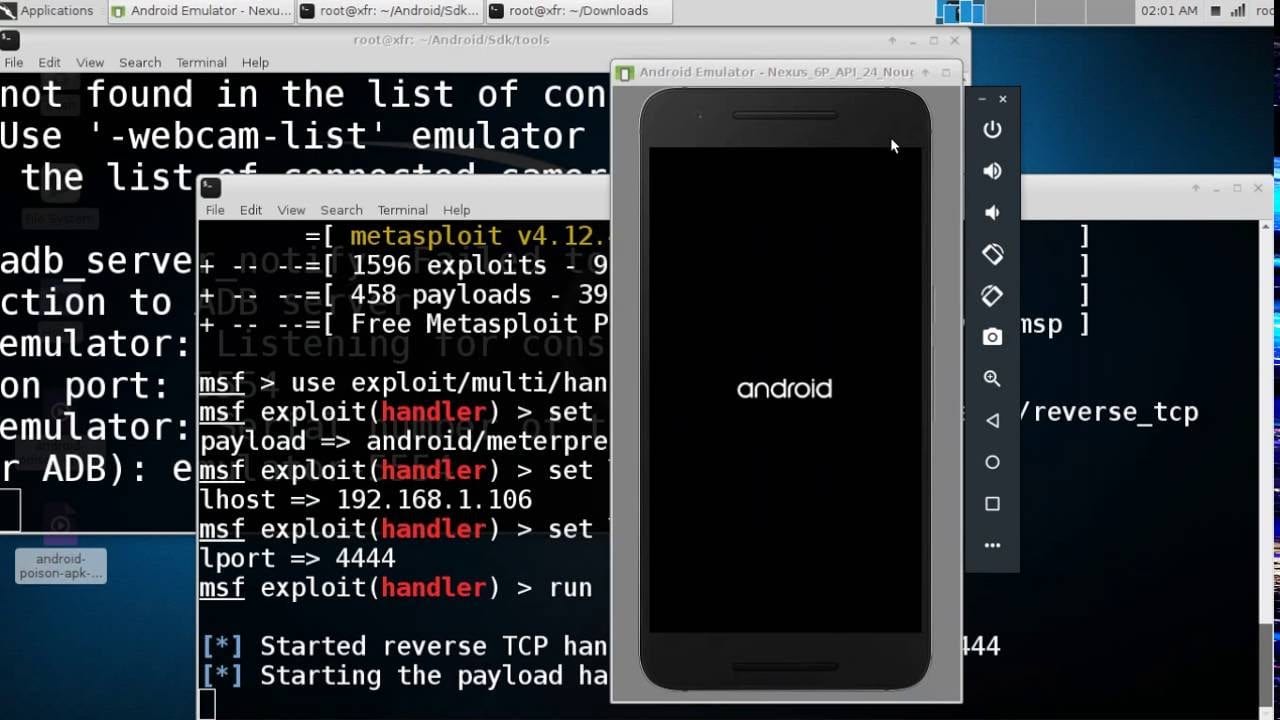

Latihan 23 Keamanan Android

Kepada para mahasiswa peserta mata kuliah keamanan jaringan, hari ini kita akan belajar tentang keamanan Android. Pada latihan ini anda akan diminta melakukan pengujian keamanan Android. Silahkan kerjakan latihan 23 berikut ini: Buat sebuah backdoor dalam bentuk file apk dengan metasploit dan msfvenom! Instal dan jalankan apk tersebut di android emulator atau perangkat android! Lakukan…