Sekelompok peneliti keamanan baru saja menemukan celah keamanan drown. Celah keamanan drown ini ditemukan pada sistem keamanan SSL dan TLS yang digunakan pada pengamanan web HTTPS. SSL dan TLS merupakan protokol pengamanan yang bertugas melakukan enkripsi data. Enkripsi data merupakan pengamanan dengan cara mengacak data yang dikirimkan di internet, sehingga bila ada yang menyadap akan kesulitan memahami isi data tersebut.

Celah keamanan drown ini membuat penyerang dapat menembus sistem enkripsi dan mencuri data yang dikirim di jaringan, misalnya password, nomer kartu kredit, pembicaraan rahasia maupun data keuangan. Peneliti memprediksi 33% dari server HTTPS dunia rentan terhadap celah keamanan ini. Website, mail server dan berbagai layanan yang menggunakan TLS rentan terhadap serangan drown.

Sumber celah keamanan ini adalah berasal dari protokol SSLv2. SSLv2 merupakan protokol enkripsi yang telah ada sejak tahun 1990an. SSLv2 ini merupakan pendahulu dari TLS. SSLv2 ternyata memiliki celah keamanan yang berbahaya. Walaupun begitu masih banyak web server yang menyediakan support untuk protokol SSLv2, mungkin dengan anggapan agar user yang masih menggunakan komputer ataupun perangkat lama masih bisa mengakses layanan atau web servernya.

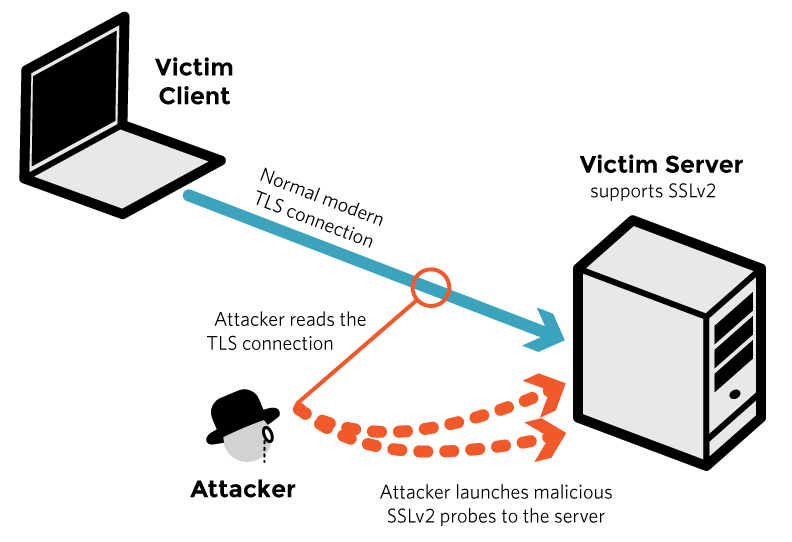

Peneliti menemukan bahwa penyerang dapat memanfaatkan protokol SSLv2 untuk mendekrip komunikasi yang menggunakan TLS. Caranya dengan mengirimkan probe ke server yang masih menyediakan support SSLv2. Selain itu yang rentan juga adalah server menggunakan private key yang sama dengan server yang menyediakan koneksi SSLv2. Misalnya sebuah perusahaan mempunyai sebuah web server dan email server. Email server menyediakan layanan SSLv2, sementara web servernya tidak. Nah bila mail server dan web server tadi menggunakan private key yang sama, maka keduanya rentan terhadap serangan Drown.

Untuk menguji apakah webserver kita rentan terhadap serangan ini, bisa lakukan scanning di alamat berikut:

Untuk melindungi server terhadap celah keamanan Drown, pastikan private key anda tidak digunakan pada layanan/server lain yang menyediakan support SSLv2. Misalnya pada web server, SMTP server, IMAP / POP server dan layanan lain yg menggunakan SSL/TLS.

Bila ada menggunkan OpenSSL segera upgrade. Petunjuk lebih lanjut tentang OpenSSL dapat dilihat pada link berikut: https://www.openssl.org/blog/blog/2016/03/01/an-openssl-users-guide-to-drown/

Bila anda menggunakan microsoft IIS, periksa versi IIS yang anda gunakan. Microsoft IIS versi 7.0 keatas harusnya sudah aman dari serangan Drown. Bila anda masih menggunakan versi sebelumnya segera upgrade.

Bila anda menggunakan Network Security Services (NSS) gunakan versi 3,13 keatas.

Petunjuk keamanan Apache bisa dilihat pada link berikut: https://drownattack.com/apache.html

Untuk pengguna Postfix: https://drownattack.com/postfix.html

Pengguna Nginx: https://www.nginx.com/blog/drown-vulnerability-cve-2016-0800-in-openssl-misses-most-nginx-users/

Pengguna Debian: https://security-tracker.debian.org/tracker/CVE-2016-0800

Pengguna RedHat https://access.redhat.com/security/vulnerabilities/drown

Paper teknis tentang celah keamanan Drown dapat dilihat pada link berikut:

https://drownattack.com/drown-attack-paper.pdf

Informasi lebih lanjut:

Semoga bermanfaat!