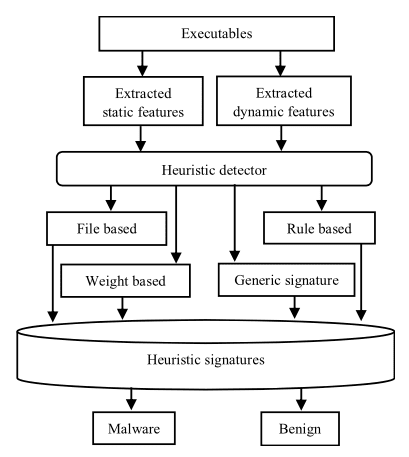

Saya coba lanjutkan sharing paper Aslan tentang teknik deteksi malware. Berikutnya adalah teknik deteksi heuristic based. Teknik heuristic banyak digunakan dalam beberapa tahun terakhir. Teknik ini adalah metode deteksi yang menggunakan expriences dan berbagai teknik berbeda seperti rules dan ML. Teknik ini memiliki tingkat akurasi tinggi untuk mendeteksi malware baru, namun tidak dapat mendeteksi malware yang kompleks. Secara umum metode heuristik memiliki tingkat FP yang tinggi.

Beberapa penelitan tentang deteksi heuristik-based:

- Arnold dan Tesuro membangun sistem yang dapat membuat sistem deteksi Win32 dengan heuristic secara otomatis. Mereka membangun multiple classifier neural network yang dapat mendeteksi virus w32 baru. Dengan kombinasi output dari individual classifier menggunakan voting procedure, FP dapat diturunkan. Menggunakan fitur heuristic yang dirancang expert dapat meningkatkan performa

- Yanfang et.al membuat teknik post-processing dari assosiative classification. Sistem ini mengurangi jumlah rules dengan menggunakan rule pruning, rule ranking dan rule selection. Teknik ini membuat waktu deteksi lebih cepat dan tingkat akurasi lebih baik. Untuk meningkatkan performa dapat digunakan dengan mengumpulkan lebih banyak API calls, dan mengidentifikasi hubungan atara API calls

- Yanfang et.al mengajukan sistem IMDS (intelliget malware detection system). IMDS menggunakan teknik OOA mining( Objectiove-oriented association) berbasis Windows API calls. Methoda ini terdiri dari 3 bagian: 1) PE parser; 2) OOA rule generator; 3) rule based classifier. PE parser melakukan ekstraksi Windows API execution calls dari PE. Algoritma OOA Fast_FP-growth menggunakan API calls dan generation association rules. Kemudian berbasis association rules, algoritma OOA mining dilakukan dan file ditandai malicious atau benign.

- BaZahra et.al. mengajukan metoda algoritma applied learning untuk membuat pola yang mirip seperti signature. API system calls, opcode, n-grams, control flow graph (CFG) dan feature hybrid digunakan pada teknik ini.

- Bilad menggunakan analisa statistil dari opcode frequency distribution untuk mengidentifikasi dan membedakan malware modern (polymorphic dan metamorphic). Hasil pengujian menunjukan secara statistisik terlihat perbedaan distribusi opcode antara malware dan benign.

- Islam et.al meneliti sistem deteksi yang melakukan kombinasi feature statik dan dinamik. Dengan mengkombinasi Fitur kemudian disusun feature vector dan diklassifikasi dengan ML classifier.

- Naval et.al membuat sebauah sistem deteksi malware dinamis yang mengumpulkan system calls dan menyusun sebuah graph yang mencari semantically relevant path diantara system calls tersebut. Namun penyusunan graph ini didefinisikan sebagai permasalahan NP-complete. sustem ini bisa mendeteksi malware yang menggunakan teknik system-call injection attack. Kelemahan sistem ini adalah adanya performance overhead pada komputasi path, rawan terhadap serangan call-injection dan tidak dapat mengidentifikasi semua path semantic yang relevan secara efisien.

Skema heuristic based dapat menggunakan strings dan beberapa behaviour untun membuat rules. Rules tersebut digunakan untuk membuat signature. Signature didapat menggunakan API calls, CFG, n-grams, opcode dan feature hybrid.

Sampai disini dulu, insyaallah besok akan saya lanjutkan dengan pembahasan teknik deteksi malware model-checking based

Reference:

Aslan, Ö. A., & Samet, R. (2020). A comprehensive review on malware detection approaches. IEEE Access, 8, 6249-6271.