-

ICE Institute

Materi kuliah saya tentang Keamanan Jaringan sekarang bisa diakses di ICE institute. ICE ini platform belajar digital yang disediakan Kemendikbud, UT dan kerjasama dengan berbagai kampus. Jadi kayak SPADA yang dulu. ICE ini katanya dipake juga buat program Merdeka Belajarnya mas menteri. Nah dari kampus ternyata mata kuliah saya termasuk 1 dari 10 mata kuliah…

-

Tubes Keamanan Jaringan

Kepada para mahasiswa peserta kuliah keamanan jaringan, silahkan kerjakan tugas besar berikut ini: Register ke platform CTf.live Kerjakan challenge yang ada disana, dan temukan minimal 3 Flag! Semakin banyak Flag yang didapat, maka semakin bagus nilai anda! Buat laporan cara2 pengerjaan! Kirim laporan ke email saya: dengan subjek Assessment 3 Keamanan Jaringan Have Fun! ctf…

-

Review Materi Kajian 2 Keamanan Jaringan

Kepada para mahasiswa peserta mata kuliah keamanan jaringan, Alhamdulillah materi kajian 2 telah selesai. Sebagai persiapan assessment berikut ini saya share review materi kajian 2 keamanan jaringan: Cryptography Latihan 10 tentang cryptography algoritma Simetris Latihan 10 Keamanan Jaringan – Crypto Latihan 11 tentang Public Key Cryptography Latihan 11 Keamanan Jaringan – Public key Cryptography Latihan…

-

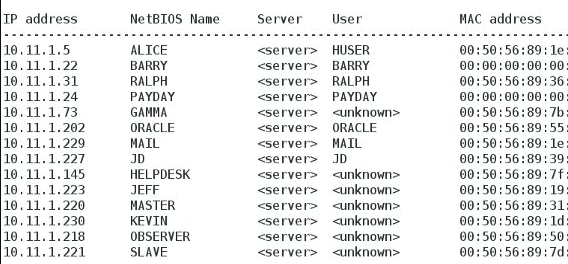

Latihan 3 Keamanan Jaringan

Kemarin kita telah belajar untuk melakukan scanning. Kita telah belajar bagaimana mencari IP, OS dan layanan yang aktif dari komputer target. Langkah berikutnya adalah mencari username, hostname dan informasi lainnya dari komputer target dengan melakukan Footprinting dan Enumerasi. Untuk itu silahkan kerjakan latihan 3 keamanan jaringan berikut ini: Footprinting Unduh dan install program web data extractor dari…

-

Latihan 2 Keamanan Jaringan

Kepada para mahasiswa peserta mata kuliah keamanan jaringan, hari ini kita akan mengikuti kelas online Introduction of Cyber Security punya Cisco. Kelas ini adalah kelas online tentang dasar- dasar keamanan cyber. SIlahkan kerjakan latihan 2 berikut ini: Registrasi pada link berikut https://www.netacad.com/portal/web/self-enroll/c/course-963327 Pelajari modul yang ada di web tersebut (5 modul), dan kerjakan asesment yang…

-

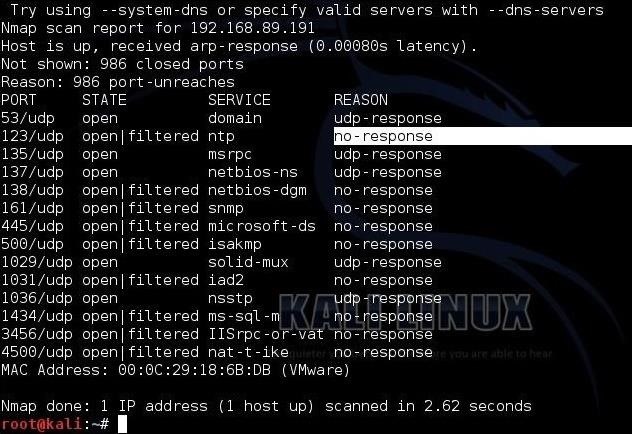

Latihan 1 Keamanan Jaringan – Scanning

Kepada para mahasiswa peserta mata kuliah Keamanan Jaringan, hari ini kita akan melakukan latihan scanning dengan Nmap. Silahkan kerjakan latihan 1 Keamanan Jaringan berikut ini: Praktek scanning dengan nmap Unduh Nmap dari www.nmap.org! Install Nmap! Konek ke Access Point yang digunakan pada praktikum! Catat dan laporkan IP anda! Jalankan perintah berikut: nmap -sP (alamat IP…

-

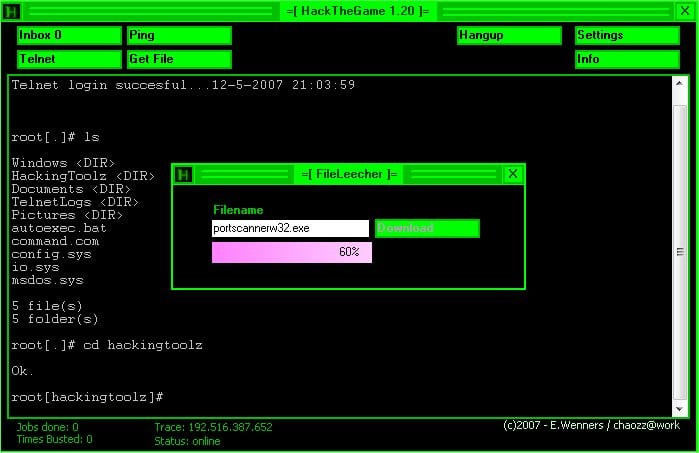

Game Hackthegame

Untuk mahasiswa peserta Keamanan Jaringan hari ini kita akan coba mengenal bagaimana penyerangan pada jaringan dilakukan. Untuk itu kita akan main game Hackthegame. Game ini merupakan simulasi hacking. Disini kalian akan berperan menjadi seorang hacker bayaran. Kalian akan mendapat berbagai misi lewat email. Diantaranya menerobos sistem, mengambil sebuah file, dll. Terdapat 11 level yang harus…

-

Rekap Materi Keamanan Jaringan 2019

Alhamdulillah akhirnya perkuliahan keamanan jaringan semester ini telah selesai. Materi perkuliahan untuk kajian 1 masih menggunakan materi CEH v10 sebagai referensi. Materi Kajian 2 tentang Crypto sebagian besar menggunakan referensi dari perkuliahan Pak Budi Rahardjo. Sementara materi lainnya menggunakan beberapa referensi dari ENSA, CHFI, dll. Materi Kajian 3 tentang malware menggunakan referensi dari Buku Practical…

-

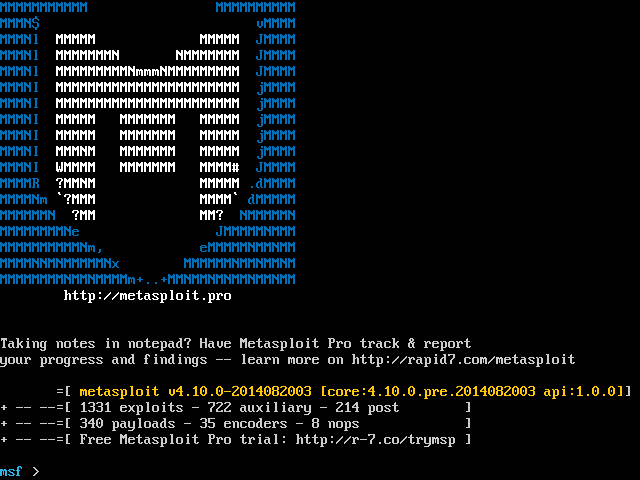

Kajian 3 : Teknik Pengujian sistem

Untuk mahasiswa peserta mata kuliah keamanan jaringan, minggu ini kita akan melaksanakan assessment kajian 3. Untuk persiapan assessment, saya coba share beberapa materi tentang bagaimana cara mencari celah keamanan pada server dan bagaimana cara untuk memanfaatkan celah keamanan tersebut (scanning network) Umumnya ada 4 langkah yang dilakukan untuk menguji sistem keamanan, sebagai berikut: Reconaissance Scanning…

-

Assessment Kajian 3 Keamanan Jaringan

Kepada para mahasiswa peserta mata kuliah keamanan jaringan, di akhir perkuliahan keamanan jaringan kita akan mengadakan assessment kajian 3: Attack Defense. Assessment ini mengadopsi game security simulasi hacking. Game ini memakai format CTF (capture the flag) dengan format Attack Defense. Jadi kalian diminta membuat kelompok 2-3 orang. Setelah itu kalian diminta membuat sebuah server yang…